Содержание

- 1 Аттестация по 152-ФЗ (Защита персональных данных)

- 2 Аттестация обработки персональных данных

- 3 № 9. Аттестация информационных систем персональных данных

- 4 Аттестация ИСПДн — Форум по вопросам информационной безопасности

- 5 Аттестация рабочих мест

- 6 Оценка эффективности мер защиты информационных систем персональных данных (аттестация, декларирование соответствия ИСПДн)

- 7 ООО АНК — Инфраструктура Открытых Ключей

- 8 Аттестация объектов обработки конфиденциальной информации (персональных данных)

- 9 Защита информации ограниченного доступа, персональных данных.

- 10 Подготовка и аттестация автоматизированных систем предназначенных для обработки персональных данных в соответствии ФЗ №152 от 27 июля 2006 г. «О Персональных данных»

Аттестация по 152-ФЗ (Защита персональных данных)

Аттестация информационных систем является заключительным этапом создания системы защиты, призванным подтвердить соответствие информационной системы требованиям по безопасности информации. Для большинства организаций аттестация носит рекомендательный характер и ее проведение зависит от решения руководства. Проведение процедуры аттестации даст уверенность в том, что Ваши информационные системы надежно защищены и удовлетворяют всем требованиям по безопасности информации. Иначе дело обстоит с организациями, являющими государственными органами или исполняющими их функциями. Для таких учреждений в соответствии с нормативным документом «Специальные требования и рекомендации по технической защите конфиденциальной информации» аттестация носит обязательный характер.

Перед проведением аттестации необходимо провести экспертное обследование информационных систем и проанализировать имеющуюся документацию по безопасности информации. На основании полученных данных составляется Программа и методика аттестационных испытаний, которая согласуется с руководством организации. Непосредственно аттестационные испытания включают в себя:

- проверка технологического процесса обработки и хранения информации и нейтрализации угроз безопасности;

- аттестационные испытания рабочих станций и серверов на соответствие требованиям по защите от несанкционированного доступа;

- аттестационные испытания антивирусной защиты;

- аттестационные испытания межсетевого экрана (при наличии подключения к сетям общего пользования).

В случае, если при создании Модели угроз безопасности персональных данных утечка информации за счет побочных электромагнитных излучений и наводок (ПЭМИН) дополнительно проводятся аттестационные испытания автоматизированной системы от утечки за счет ПЭМИН. Аттестационные испытания проводятся для каждого рабочего места.

После проведения аттестационных испытаний составляются Заключение по результатам аттестационных испытаний и Протокол испытаний системы на соответствие требованиям по защите от несанкционированного доступа ( в случае аттестационных испытаний АС от утечки за счет ПЭМИН дополнительно составляется Протокол испытаний системы на соответствие требованиям по защите информации от утечки по техническим каналам).

На основании Заключения и Протокола принимается решение о выдаче Аттестата соответствия требованиям безопасности. Аттестат соответствия выдается на три года, по истечении которых необходимо повторное проведение аттестации. Также процедура аттестации должны быть проведена заново в случае замены оборудования, смены технологических процессов обработки информации и т.д.

Источник: http://www.brevis-lab.ru/services/certification-152fz

Аттестация обработки персональных данных

Вопрос задает: Игорь, Нижний Новгород

Ответ:

В настоящее время процедура аттестации информационных систем персональных данных (ИСПДн) проводится исключительно в отношении Государственных информационных систем (ГИС) в соответсвии с Приказом ФСТЭК России от 11 февраля 2013 года № 17.

Если ИСПДн call-центра не является ГИС, то в соответствии с Федеральным законом №152-ФЗ «О персональных данных» обязательной является процедура оценки эффективности принимаемых мер по обеспечению безопасности персональных данных (п.4 ч.2 ст.19) и при необходимости Аудит соответствия обработки персональных данных настоящему Федеральному закону и принятым в соответствии с ним нормативным правовым актам (п.4 ч.1 ст.18.1).

В соответствии с Приказом ФСТЭК России от 18 февраля 2013 года №21 процедура Оценки эффективности может быть проведена оператором самостоятельно (при наличии квалифицированных специалистов) или организацией, имеющей лицензию на осуществление деятельности по технической защите конфиденциальной информации.

Для проведения внешнего Аудита соответсвия также необходимо обращаться к организации, имеющей указанную выше лицензию на ТЗКИ.

Для успешного прохождения Оценки эффективности ИСПДн и Аудита соответсвия нужна соответствующая подготовка в части разработки и внедрения необходимых организационных и технических мер по защите персональных данных.

Источник: http://data-sec.ru/questions/15/

№ 9. Аттестация информационных систем персональных данных

Аттестация по требованиям безопасности информации — процедура не дешевая и в большинстве случаев удорожает обеспечение безопасности ИСПДн раза в полтора-два, поэтому многие операторы персональных данных хотели бы обойти данную процедуру.

Сразу отметим, что понятие «аттестация ИСПДн» относится только к государственным информационным системам персональных данных, что накладывает на операторов обязательства по их защите в соответствии с Требованиями по защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденными Приказом ФСТЭК России № 17 от 11.02.2013 г.

Для информационных систем, не являющихся государственными, аттестат соответствия требованиям по безопасности информации может понадобиться для доказывания должного уровня защиты ИСПДн. В этом случае данную процедуру можно провести в добровольном порядке. Провести аттестацию ИСПДн можно в соответствии со Специальными требованиями и рекомендациями по защите конфиденциальной информации (СТР-К). Документ этот ограниченного доступа и получить его можно только в территориальном управлении ФСТЭК России.

Сама процедура аттестации проводится организацией, имеющей лицензию на осуществление деятельности по технической защите конфиденциальной информации. При этом в данной организации создается аттестационная комиссия, состоящая из экспертов и специалистов в области информационной безопасности, которая проводит оценку соответствия организационных и технических мер, а также испытания технических и программных средств защиты персональных данных. В результате оценки соответствия выдается Аттестат либо предписание на устранение недостатков системы защиты ИСПДн, поэтому необходимо очень тщательно подойти к процедуре подготовки к аттестации, а лучше поручить подготовку компетентной организации.

Также в целях доказывания должного уровня защиты персональных данных возможно окажется достаточно и декларации соответствия, которая составляется самим оператором с привлечением специалистов в области защиты информации.

Данная статья отредактирована с учетом изменений законодательства и нормативных актов ФСТЭК России, вступающих в силу с 1 сентября 2013 г.

Источник: http://data-sec.ru/personal-data/attestation/

Аттестация ИСПДн — Форум по вопросам информационной безопасности

Аттестация ИСПДн — Форум по вопросам информационной безопасности

| 07.04.2016 11:48 |

По мере работы появился вопрос. До выхода приказа ФСТЭК 21 ИСПДн аттестовывались как АС. Можно ли сейчас аттестовать ИСПДн как АС? Или потребуется по 21 приказу аттестацию проводить?

| 07.04.2016 12:09 |

| 08.04.2016 03:53 |

В ПП 1119 пункте 17 написано, что контроль должен проводится не реже 1 раза в 3 года.

«Допустимо в форме контроля без обязательной выдачи «Аттестата соответствия» » — вот по этому пункту хотел бы уточнить. А как заказчики подтвердят, что они правильно осуществляют защиту ПДн? Или им хватит ОРД, которые все их уязвимости и прочие неприятности закрывают?

| 08.04.2016 10:12 |

| 29.06.2016 08:42 |

По МЕТОДИКЕ ОПРЕДЕЛЕНИЯ АКТУАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ ПРИ ИХ ОБРАБОТКЕ В ИНФОРМАЦИОННЫХ СИСТЕМАХ ПЕРСОНАЛЬНЫХ ДАННЫХ

Если у меня сегмент сети организации выходит пересылает ПДн в головной орган по криптошлюзу, который еще и МЭ, можно ли считать, по таблице 1 вышеуказанного документа — ИСПДн, физически отделенная от сети общего пользования?

Рабочие места не имеют доступ к сети интернет. Весь трафик идет по криптошлюзу.

Источник: http://lib.itsec.ru/forum.php?sub=11754&from=20

Аттестация рабочих мест

Удостоверяющий центр ЗАО ЦЭК и ЗАО Калуга Астрал предлагают Вам провести мероприятия по защите персональных данных

На сегодняшний день системы защиты информации востребованы среди государственных и коммерческих организаций. Персональные данные (далее – ПДн) нуждаются в надежной защите ввиду повсеместно распространившихся краж информации.

Серьезность и острота проблемы потребовали от органов государственной власти принятия конкретных мер по ее урегулированию. В 2007 году в России вступил в силу Федеральный закон «О персональных данных» (№ 152-ФЗ), направленный на обеспечение всех необходимых мер по защите информации, используемой коммерческими и государственными организациями.

В соответствии со ст.25 п.3 ФЗ № 152 с 1 июля 2011 года все отношения, связанные с обработкой и хранением персональных данных, должны быть приведены в соответствие с требованиями настоящего Федерального Закона.

Вся ответственность за меры по обеспечению безопасности персональных данных при их обработке возложена на все государственные и коммерческие организации, в которых обрабатывается информация, попадающая под определение «персональные данные», а именно:

- Вся информация о сотрудниках (анкетные данные, сведения об образовании, сведения о трудовом и общем стаже, паспортные данные, сведения о заработной плате сотрудника, сведения о социальных льготах, специальность, занимаемая должность, адрес места жительства, домашний телефон и др.)

- Внутренняя документация организации (личные дела и трудовые книжки сотрудников, сведения об отчетах, направляемых в органы статистики, сведения, содержащиеся в регистрах бухгалтерского учета и внутренней бухгалтерской отчетности и др.)

- Информация о Контрагентах (анкетные данные, материалы переписки с организациями, телефонные справочники, сведения о телефонных переговорах, почтовых отправлениях, телеграфных или иных сообщениях и так далее, отчеты, в которых содержатся персональные данные о гражданах (фамилия, имя, отчество и другая информация, предназначенная для установления контактов) и др.).

Невыполнение требований ФЗ №152 может привести к крайне негативным последствиям для Вашего бизнеса, регулярным штрафам или приостановке деятельности.

Для выполнения требований закона №152 ФЗ «О персональных данных» операторам персональных данных необходимо провести следующие организационные и технические мероприятия:

• Провести предпроектное обследование информационной системы ПДн;

• Разработать техническое задание на создание системы защиты персональных данных (СЗПДн);

• Создать и ввести в действие систему защиты персональных данных;

• Произвести оценку соответствия информационной системы персональных данных (далее – ИСПДн) требованиям безопасности ПДн (аттестация).

Стадия предпроектного обследования:

По итогам проведения первого этапа, проведения расчетов и выводов, после разработки Технического задания на создание системы защиты персональных данных, может быть получена необходимость в проведении последующих этапов работы.

Стадия создания и ввода в действие СЗПДн:

Стоимость проведения комплекса мероприятий вычисляется индивидуально для каждой организации и её информационной системы.

Для проведения аттестации Ваших рабочих мест оставьте заявку и наши специалисты свяжутся с Вами:

ВНИМАНИЕ! В процессе реализации своих проектов по созданию комплексной системы защиты персональных данных и конфиденциальной информации применяется индивидуальный подход к каждому Заказчику с учетом специфики обрабатываемых персональных данных и информационной инфраструктуры организации. Гибкий подход в процессе выполнения работ позволяет найти оптимальный вариант проектного взаимодействия, с наиболее эффективным и экономичным для Заказчика результатом.

По вопросам, связанными с аттестацией рабочих мест, Вы можете проконсультироваться:

(831) 429-01-33 (отдел защиты информации)

Этот адрес электронной почты защищён от спам-ботов. У вас должен быть включен JavaScript для просмотра.

Источник: http://www.nalog.cek.ru/produkti/attestatsiya-rabochich-mest

Оценка эффективности мер защиты информационных систем персональных данных (аттестация, декларирование соответствия ИСПДн)

В соответствии с пп.4 п. 2 статьи 19 Федерального закона «О персональных данных» обеспечение безопасности персональных данных (ПДн) достигается, в том числе, проведением «оценки эффективности принимаемых мер по обеспечению безопасности персональных данных до ввода в эксплуатацию информационной системы персональных данных (ИСПДн)».

Оценка эффективности может проводиться в формах добровольной аттестации по требованиям безопасности информации в системе сертификации ФСТЭК России, а также в других формах, выбираемых оператором ПДн (например, формах приемо-сдаточных испытаний СЗПДн, совместной оценки комиссией, состоящей из представителей Разработчика и Заказчика СЗПДн, и т. д.).

При проведении оценки эффективности принимаемых мер по обеспечению безопасности ПДн необходимо осуществить оценку соответствия ИСПДн организационно-техническим требованиям по безопасности информации и провести испытания средств и систем защиты ИСПДн на соответствие требованиям по защищенности ПДн от угроз безопасности ПДн.

Важным этапом в процессе проведения оценки эффективности является разработка программы и методики оценки, в которой необходимо отразить:

- описание объекта оценки;

- порядок проведения оценки;

- перечень процедур оценки;

- требования к содержанию проверок и испытаний;

- критерии оценки, характеризующей успешное прохождение проверок и испытаний.

Оценка соответствия ИСПДн организационно-техническим требованиям по защите ПДн может осуществляться в следующем порядке:

- анализ структуры ИСПДн и технологического процесса обработки информации;

- оценка достаточности разработанных внутренних нормативных актов и соответствия их содержания требованиям по безопасности информации;

- оценка правильности выбора уровней защищенности ПДн и мер защиты;

- оценка соответствия состава и структуры программно-технических средств ИСПДн представленной документации;

- оценка состояния организации работ и выполнения организационно-технических требований по защите информации;

- оценка достаточности мер физической охраны технических средств информационной системы;

- оценка уровня подготовки кадров и распределения ответственности персонала.

Испытания ИСПДн на соответствие требованиям по защищенности ПДн от угроз безопасности ПДн могут проводиться в следующей последовательности (в зависимости от состава подсистем и средств защиты):

- наличие необходимой проектной, рабочей и эксплуатационной документации;

- оценка соответствия проектной документации состава и структуры программно-технических средств СЗПДн;

- оценка выполнения требований формуляров СЗИ и СКЗИ, правил эксплуатации СЗИ и СКЗИ и условий действия сертификатов;

- испытания подсистемы управления доступом;

- испытания подсистемы регистрации и учета;

- испытания подсистемы обеспечения целостности;

- испытания подсистемы антивирусной защиты;

- испытания подсистемы анализа защищенности;

- испытания подсистемы обнаружения вторжений;

- испытания подсистемы межсетевого экранирования;

- испытания подсистемы защиты каналов связи;

- испытания защищенности комплекса программно-технических средств ИСПДн в целом, в том числе с использованием сканеров безопасности.

В случае выявления несоответствия ИСПДн установленным требованиям по защите информации необходимо разработать предложения по устранению выявленных недостатков и нарушений по возможности до окончания оценки. При этом могут применяться следующие меры:

- доработка организационно-распорядительной документации;

- исключение отдельных средств из состава ИСПДн;

- внесение дополнительных настроек в СЗПДн и изменение рабочей и эксплуатационной документации;

- применение дополнительных организационно-технических мер защиты;

- применение дополнительных сертифицированных средств защиты информации.

По результатам оценки оформляется заключение. К заключению прилагаются протоколы оценки, подтверждающие полученные при оценке результаты и обосновывающие приведенный в заключении вывод.

Протоколы испытаний подписываются экспертами – членами комиссии по оценке, проводившими испытания.

В случаях, когда нарушение безопасности персональных данных, обрабатываемых в ИСПДн, может привести к значительным негативным последствиям для субъектов персональных данных, наша Компания рекомендует проведение добровольной аттестации по требованиям безопасности информации. Проведение аттестации позволит повысить юридическую значимость проводимой оценки эффективности.

Порядок проведения аттестации ИСПДн регламентируется:

- национальным стандартом РФ ГОСТ РО 0043-003-2012 «Защита информации. Аттестация объектов информатизации. Общие положения»;

- Положением по аттестации объектов информатизации по требованиям безопасности информации, утвержденным председателем Государственной технической комиссии при Президенте Российской Федерации 25 ноября 1994 г.

В соответствии с указанными нормативными документами организации, проводящие аттестацию объектов информатизации, несут ответственность за выполнение возложенных на них функций, обеспечение сохранности государственных и коммерческих секретов, а также за соблюдение авторских прав разработчиков аттестуемых объектов информатизации и их компонентов.

В случае проведения добровольной аттестации проводится разработка дополнительных документов, необходимых для выполнения аттестационных испытаний, включающих в себя технический паспорт, матрицу доступа к ресурсам, описание технологических процессов обработки и защиты ПДн. С целью внедрения процедуры контроля за неизменностью аттестованных ИСПДн разрабатывается и утверждается регламент внесения изменений в состав технических и программных средств ИСПДн.

В случае появления вопросов или интереса к описанной услуге, пожалуйста, свяжитесь с нами по телефону +7 (495) 980-67-76 или через форму обратной связи, адресовав вопрос в «Коммерческий отдел».

Источник: http://www.dialognauka.ru/services/otsenka_sootvetstviya_inf_system/

ООО АНК — Инфраструктура Открытых Ключей

Удостоверяющий Центр — выдача и продление электронно-цифровой подписи. PKI. Информационная безопасность. Аттестация объектов информатизации и систем обработки персональных данных

ЦЕНТР ТЕХНОЛОГИЧЕСКОЙ КОМПЕТЕНЦИИ

в области ЭП и PKI

Developed in conjunction with Joomla extensions.

Аттестация объектов обработки конфиденциальной информации (персональных данных)

Защита информации ограниченного доступа, персональных данных.

Подготовка и аттестация автоматизированных систем предназначенных для обработки персональных данных в соответствии ФЗ №152 от 27 июля 2006 г. «О Персональных данных»

ЗАО «АНК» оказывает услуги заинтересованным предприятиям и организациям, в том числе и государственным, по защите информации ограниченного доступа (не содержащей сведений, отнесенных к государственной тайне), персональных данных при обработке в автоматизированных / информационных (АИС) системах.

При оказании услуг по защите информации может быть обеспечен консалтинг и выполнены работы:

При подготовке объектов заказчика к обработке защищаемой информации:

- определение информационных ресурсов, содержащих защищаемую информацию на основе анализа информационных потоков, циркулирующих в технических средствах АИС;

- определение категории обрабатываемой информации, класса защищенности АИС и режима разграничения прав доступа пользователей к защищаемым информационным ресурсам;

- разработка модели угроз безопасности информации, обрабатываемой в АИС с определением источников актуальных угроз, уязвимостей защиты информации;

- разработка требований по обеспечению безопасности информации при ее обработке и на их основе проектирование комплексной системы защиты информации;

- поставка продуктов, реализующих необходимый уровень защиты информации, внедрение в АИС решений (механизмов) по безопасности информации;

При подготовке внутренних организационно-распорядительных документов предприятия:

- разработка проектов документов (регламентов, положений, инструкций, журналов учета), определяющих:

- порядок организации работ по обеспечению безопасности информации (ОБИ);

- обязанности должностных лиц, эксплуатирующих АИС, в части ОБИ;

- порядок контроля полноты и эффективности мер ОБИ;

- порядок обучения администраторов средств защиты информации, обучения (инструктажа) пользователей;

- порядок обновления общесистемного и прикладного программного обеспечения АИС;

- меры по предотвращению возможных негативных последствий нарушений безопасности информации;

- порядок охраны и допуска лиц в помещения, в которых ведется обработка защищаемой информации;

- порядок резервирования и восстановления информации, хранения и выдачи носителей зарезервированной информации;

При проведении аттестационных испытаний объектов заказчика на соответствие требованиям безопасности информации с выдачей Аттестата соответствия.

Состав предлагаемых к выполнению работ и сроки их выполнения, в соответствии с пожеланиями заказчика, могут быть определены индивидуально.

Все работы выполняются в соответствии законодательством и нормативными документами:

- Федеральный закон Российской Федерации от 27 июля 2006 г. N 152-ФЗ «О персональных данных»;

- Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных (утвержденное постановлением Правительства Российской Федерации от 17 ноября 2007 г. N 781 г.);

- Специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К) (утвержденные приказом Гостехкомиссии России от 30 августа 2002 г. № 282);

- РД ФСТЭК (Гостехкомиссия) России. «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации», 1992 г;

- Другими федеральными нормоустанавливающими документами;

ЗАО «АНК» имеет все необходимые лицензии и сертификаты для выполнения перечисленных работ.

Оценочная спецификация и стоимость работ, выполняемых при оказании данных услуг, представлены в таблице:

| № | Наименование работы | Цена (руб.) |

|---|

Предварительное ознакомление с объектм информатизации (ОИ), анализ исходных данных об ОИ:

- сбор исходных данных о составе и объеме защищаемой информации (ЗИ) в системе;

- исследование условий обработки ЗИ;

- изучение конфигурации и топологии автоматизированной (информационной) системы (АИС), применяемых методов и средств защиты;

- предварительная классификация АИС;

- разработка Технического задания, проектирование подсистемы защиты информации;

- поставка, установка и конфигурация средств обеспечения информационной безопасности*;

- ввод в действие АИС в защищенном исполнении;

- разработка и согласование с «Программы-методики аттестационных испытаний на соответствие требованиям по безопасности информации»;

- проведение аттестационных испытаний в соответствии с «Программой-методикой»;

- подготовка протокола по результатам аттестационных испытаний;

- подготовка Заключения по результатам аттестационных испытаний;

- оформление и выдача «Аттестата соответствия информационной системы требованиям по безопасности информации»;

Значение оценки стоимости выполняемых работ указано для случая, при котором АИС построена на базе автономного (-ых) компьютеров. Зависит от объема и функциональной сложности программно-технического комплекса.

| Видео (кликните для воспроизведения). |

*Спецификация и стоимость поставляемых средств защиты, а так же работ по их установке и настройке может быть определена на основании проектных решений по подсистеме защиты.

Время выполнения работ может составить:

- по поставке, установке: не более 1 месяца

- по подготовке и аттестации автоматизированной (информационной) системы: не более 1 месяца

Отдельные виды работ могут выполняться одновременно.

Вы можете задать любые интересующие вас вопросы прямо с сайта. Спросите сейчас!

Источник: http://ank-pki.ru/index.php/attestpersdan

Защита персональных данных

Ведущий системный аналитик направления информационной безопасности компании КРОК

+7 (495) 974-2274 доб. 4543

КРОК реализует проекты по приведению деятельности организаций и защиты информационных систем персональных данных в соответствие с требованиями российского законодательства, обеспечивая безопасность всех персональных данных.

Подход КРОК к защите персональных данных

- Проведение комплексного аудита процессов обработки персональных данных и информационных систем персональных данных — выявление достаточности принятых мер по обеспечению безопасности персональных данных, а также формирование перечня мероприятий по совершенствованию как информационных систем, обрабатывающих персональные данные, так и системы защиты персональных данных (СЗПДн).

- Создание нормативно-методической базы по защите персональных данных при их обработке в информационных системах, реализация необходимых организационных мероприятий.

- Проектирование и внедрение недостающих средств защиты информации, их интеграция в существующую инфраструктуру компании.

- Проведение аттестации и декларирование соответствия информационных систем персональных данных требованиям безопасности информации.

Ответственность за нарушение требований по защите персональных данных

- Штрафы до 200 000 тысяч рублей или в размере дохода осужденного за период до восемнадцати месяцев.

- Обязательные работы на срок до трехсот шестидесяти часов или исправительные работы на срок до одного года.

- Принудительные работы на срок до 2 лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до 3 лет; арест на срок до 4 месяцев, либо лишение свободы на срок до 2 лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех 3.

- Штраф от 5 тысяч до 10 тысяч рублей.

- Штраф от 10 тысяч до 20 тысяч рублей с конфискацией средств защиты информации; административное приостановление деятельности юридического лица на срок до 90 суток.

Остались вопросы по защите персональных данных?

Оставьте заявку — и эксперты КРОК по информационной безопасности вернутся к вам с решением.

Источник: http://www.croc.ru/promo/pd/

Аттестация информационных систем

Проведение аттестационных испытаний и выдача аттестата соответствия требованиям по безопасности информации.

Что такое аттестат соответствия? Это документ, который подтверждает, что автоматизированная информационная система соответствует требованиям безопасности информации, а также дает право определенное время обрабатывать конфиденциальную информацию.

Аттестат соответствия выдается сроком на 3 года, в течение которых должна быть обеспечена неизменность условий функционирования объекта и технологии обработки защищаемой информации.

Аттестовать автоматизированную информационную систему необходимо, если в ней обрабатываются:

Персональные данные

- на соответствие требованиям, утвержденным приказом ФСТЭК России от 18.02.2013 г. № 21.

Конфиденциальная информация, отнесенная к государственному информационному ресурсу информации

- на соответствие требованиям, утвержденным приказом ФСТЭК России от 11.02.2013 г. № 17;

- на соответствие требованиям нормативно-методического документа «Специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К)», утвержденного приказом Гостехкомиссии России от 30.08.2002 г. № 282.

Информация, содержащая государственную тайну

Информация, содержащая служебную тайну

- на соответствие требованиям нормативно-методического документа «Специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К)», утвержденного приказом Гостехкомиссии России от 30.08.2002 г. № 282;

- на соответствие требованиям документа Положение по аттестации объектов информатизации по требованиям безопасности информации.

Обязательная аттестация автоматизированных информационных систем требуется для получения лицензии ФСТЭК или ФСБ.

*В остальных случаях аттестация является добровольной.

Источник: http://kontur.ru/security/features/validation

Методика проведения аттестации информационной системы по требованиям защиты персональных данных

Методика проведения аттестации информационной системы по требованиям защиты персональных данных

Методика проведения аттестации информационной системы по требованиям защиты персональных данных

Роман Васильев

ведущий специалист по защите информации

отдела аттестационных работ

Нижегородского НТЦ ФГУП «НПП «Гамма»

Требование по проведению аттестации ИСПДн в настоящий момент в действующем законодательстве явно нигде не прописано. ФСТЭК и ФСБ уполномочены проводить мероприятия по контролю/надзору за выполнением требований по технической защите персональных данных. Поэтому проект защиты ПДн разумно завершить неким «аудиторским заключением» о достаточности принятых мер.

Однако самостоятельно проведенный аудит не дает гарантии того, что у проверяющих органов не возникнет вопросов. Преимущество аттестации в том, что аттестат, выданный организацией-лицензиатом ФСТЭК и ФСБ, дает гарантию соответствия требованиям по защите ПДн.

Кроме того, вместо аудита оператор может провести аттестацию своей ИСПДн добровольно, с тем чтобы иметь гарантированный документ для проверяющих органов.

Общие сведения об аттестации информационной системы по требованиям защиты персональных данных

Целью аттестационных испытаний является проверка соответствия требованиям по защите персональных данных объекта информатизации.

Проведение аттестационных испытаний объекта информатизации предусматривает:

- изучение порядка организации и обеспечения доступа к объекту информатизации и проверку выполнения организационных требований на объекте информатизации;

- анализ и оценку исходных данных и документации по защите персональных данных, обрабатываемой основными техническими средствами и системами (ОТСС);

- проверку соответствия представленных исходных данных и документации реальным условиям размещения ОТСС; l проверку средств защиты информации;

- проверку выполнения требований и рекомендаций по защите информации от несанкционированного доступа;

- проверку уровня подготовки кадров и распределение ответственности персонала;

- подготовку отчетной документации – протоколов испытаний и заключения по результатам аттестационных испытаний с выводами комиссии о соответствии объекта информатизации требованиям по защите персональных данных.

Результатом любой защиты ИСПДн является либо декларирование соответствия, либо аттестация ИСПДн по требованиям безопасности информации.

Когда проводить декларирование, а когда аттестацию, с первого взгляда понять бывает достаточно сложно, поэтому алгоритм, приведенный на рисунке, наглядно это объясняет.

Этапы создания и последующей аттестации ИСПДн

Исходя из сведений, представленных в таблице, можно сделать следующий вывод: аттестация ИСПДн, согласно нормативным документам ФСТЭК России, выполняется только для систем класса К3, К2 и К1.

На данном этапе проводится разработка проектов документов заявителя, необходимых для выполнения аттестационных испытаний, включающих технический паспорт, матрицу доступа к ресурсам и другие документы.

Источник: http://lib.itsec.ru/articles2/pravo/metodika-provedeniya-attestacii-informacionnoi

Практическое руководство по выполнению требований 152-ФЗ

Каждая организация, обрабатывающая персональные данные (далее — Оператор), сталкивается с вопросом приведения своих информационных систем в соответствие с требованиями законодательства. Рассмотрим плюсы и минусы распространенных сценариев поведения Операторов и предложим альтернативный подход.

Отношение Операторов персональных данных к требованиям законодательства разнообразно. Кто-то предпочитает ничего не делать, не подавать уведомление об обработке ПДн в Роскомнадзор и надеяться, что вопросы контроля обработки ПДн его не коснутся. Кто-то отдает вопросы защиты информации полностью на откуп сторонним организациям. Кто-то находит шаблонные комплекты организационно-распорядительных документов в общедоступных источниках, корректирует их, распечатывает и на этом останавливается. Каждый из этих подходов имеет свои недостатки.

Бездействие Оператора не спасает его от плановых или внеплановых (например, организованных по жалобе субъекта ПДн) проверок контролирующих органов. На фоне новостей о постоянно растущих штрафах за нарушения требований обработки ПДн такой подход выглядит малопривлекательным.

При полной передаче вопросов защиты информации на аутсорсинг появляется риск значительно переплатить. Это часто выливается в покупку дорогостоящих средств защиты информации с избыточной и не всегда востребованной функциональностью. Кроме того, созданная и внедренная система защиты без поддержки пользователей и администраторов Оператора в какой-то момент перестает быть актуальной. Ведь система защиты — это не только реализация технических мер и средств, а еще и организационные мероприятия, направленные на выработку сотрудниками Оператора норм и правил корректного отношения к защищаемой информации.

Шаблонные комплекты из сети позволяют создать лишь видимость защиты информации, при этом информационные системы фактически остаются уязвимы и подвержены угрозам.

Мы предлагаем синтетическую концепцию, когда уполномоченное лицо Оператора самостоятельно проходит определенные шаги построения системы защиты. А на этапе технической реализации системы защиты возможно привлечение специализированных организаций.

Такой подход позволяет уполномоченным лицам Оператора лучше понять существующие процессы обработки информации, включить в работу всех заинтересованных лиц и в результате получить эффективную систему защиты информации. Рассмотрим подход подробнее.

Нормативная база

Каждый оператор, приступая к работе, задается вопросом — с чего начать? Определимся с нормативной базой, на которую будем опираться.

Мы рекомендуем начинать с идентификации систем, в которых осуществляется обработка ПДн, и их детального изучения. Дальнейшие действия будут зависеть от того, какая перед нами система.

Разберем порядок действий на отдельно взятой информационной системе.

ГИС или не ГИС

Сначала необходимо понять, относится ли рассматриваемая система к государственным информационным системам (ГИС) или нет. От этого будет зависеть подход к защите. Как определить, ГИС перед нами или нет, описано в отдельной статье.

Рекомендации для систем обработки ПДн далее по тексту будем называть «для ИСПДн», рекомендации для государственных систем — «для ГИС».

Актуальные угрозы ИБ

Необходимо определить, какие угрозы ИБ актуальны для рассматриваемой информационной системы. Определение актуальных угроз производится в соответствии с «Методикой определения актуальных угроз безопасности персональных данных». В общем случае алгоритм выглядит так:

- По совокупности ответов на ряд первичных вопросов делается вывод об исходной защищенности информационной системы.

- Формируется перечень рассматриваемых угроз на основании «Базовой модели угроз безопасности персональных данных» и Банка данных угроз безопасности информации (см. выше). Для каждой угрозы экспертным путем определяется вероятность реализации.

- На основании вероятности реализации и уровня исходной защищенности определяется коэффициент реализуемости для каждой угрозы.

- Для каждой угрозы экспертным путем определяется показатель опасности для ИС и Оператора.

- На основании показателей реализуемости и опасности делается вывод об актуальности для каждой угрозы. Формируется перечень актуальных угроз.

Уровень защищенности ИСПДн

Необходимо определить, к какому типу относятся актуальные угрозы. Существуют три типа угроз:

- связанные с наличием недекларированных возможностей в системном программном обеспечении;

- связанные с наличием недекларированных возможностей в прикладном программном обеспечении;

- не связанные с наличием недекларированных возможностей в системном и прикладном программном обеспечении.

Рассматриваем каждую угрозу в отдельности. Определяем, к какому максимальному типу они относятся.

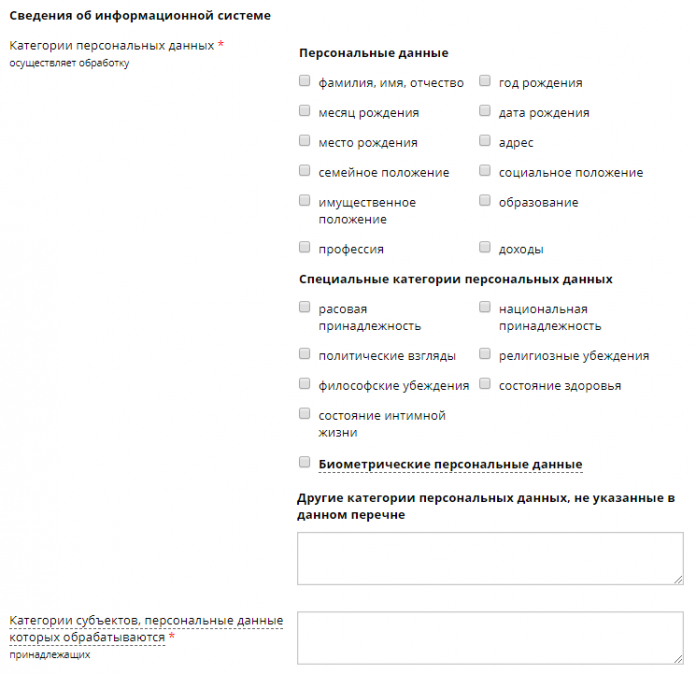

Следующим шагом необходимо определить категорию обрабатываемых данных. Существуют следующие категории персональных данных:

В одной ИС могут обрабатываться несколько категорий персональных данных. Подробное определение категорий дано в № 152-ФЗ.

Необходимо определить объем обрабатываемых ПДн. Здесь возможны 3 вариации:

- до 100 тысяч;

- более 100 тысяч;

- ПДн сотрудников Оператора (без привязки по объему).

На основании типа угроз, категории ПДн и объема ПДн делается вывод об уровне защищенности системы в соответствии с постановлением Правительства № 1119.

Для Определения УЗ можно воспользоваться специальной таблицей:

Класс ГИС

Если рассматриваемая система относится к ГИС, необходимо определить ее класс в соответствии с приказом ФСТЭК № 17 от 11.02.2013.

Для этого определяются дополнительные к предыдущему разделу показатели:

- Масштаб ГИС. Может быть федеральным, региональным и объектовым. Критерии определения зафиксированы в приказе ФСТЭК №17.

- Уровень значимости информации — определяется степенью возможного ущерба Оператора от нарушения конфиденциальности, целостности или доступности информации. Имеет три значения по убыванию значимости — УЗ1, УЗ2, УЗ3. Определяется экспертным путем. Критерии определения зафиксированы в приказе ФСТЭК № 17.

На основании уровня значимости и масштаба ИС делается вывод о классе ГИС.

Базовый набор мер

После определения уровня защищенности и класса (для ГИС) нужно перейти к формированию общего перечня требований и мер, которые необходимо обеспечить в ИС.

Для ИСПДн требования формируются в соответствии с определенным уровнем защищенности на основании № 152-ФЗ, постановления Правительства № 1119, приказа ФСБ РФ № 378 и приказа ФСТЭК № 21.

Для ГИС, помимо требований, необходимых для ИСПДн, дополнительно добавляются требования приказа ФСТЭК № 17.

В результате должен быть сформирован общий перечень требований и мер, которые необходимо обеспечить в ИС. Назовем его базовый набор мер.

Адаптированный набор мер

Следующим шагом является анализ полученного базового набора мер и его актуализация. То есть удаление из него всех мер, несвойственных рассматриваемой информационной системе. Например, удаляем меру «Защита беспроводных сетей», если беспроводные технологии в ИС не применяются. В итоге получаем адаптированный базовый набор мер.

Дополненный набор мер

Исследуем адаптированный базовый набор мер и соотносим его с перечнем актуальных угроз ИБ. В случае если ни одна мера не закрывает отдельную актуальную угрозу, дополняем набор дополнительными мерами. В результате все актуальные угрозы должны быть закрыты мерами ИБ из набора мер. На выходе получаем дополненный адаптированный базовый набор мер.

Система защиты информации

В соответствии с полученным набором мер осуществляется выбор технических средств защиты или организационных мероприятий, направленных на выполнение мер. Происходит формирование проекта системы защиты информации.

Для ИСПДн сертифицированные средства защиты информации применяются для закрытия актуальных угроз ИБ.

Для ГИС применяются только сертифицированные средства защиты информации.

Реализуется внедрение системы защиты по созданному проекту. Внедряются организационные меры и технические средства защиты. Разрабатываются политики, положения, инструкции, которые внедряются в процессы обработки информации. Устанавливаются, настраиваются и вводятся в эксплуатацию средства защиты информации. На этом этапе привлекаются специализированные организации, оказывающие соответствующие услуги. При самостоятельном внедрении ознакомьтесь с типичными ошибками при построении СЗПДН.

Контур-Безопасность: Разработка, внедрение и сопровождение систем защиты ПДн.

Аттестация

После введения системы защиты в эксплуатацию проводится оценка соответствия принятых мер требованиям законодательства.

Для ИСПДн оценка соответствия в форме аттестации не обязательна. Достаточным является проведение испытаний на соответствие требованиям безопасности с выдачей заключения. Испытания могут быть проведены оператором как самостоятельно, так и с привлечением специализированных организаций.

Для ГИС оценка соответствия в форме аттестации является обязательной процедурой. Для аттестации по требованиям безопасности информации необходимо привлечение специализированной организации, уполномоченной на данную деятельность.

Контур-Безопасность проводит аттестационные испытания и выдает аттестаты соответствия требованиям по безопасности информации.

Что в итоге

В результате данного подхода получаем систему защиты информации. Как видим, привлечение специализированных организаций происходит только на заключительных этапах. Данный подход позволяет сэкономить организациям значительные средства, так как основную часть работ они выполняют самостоятельно.

Кроме того, последовательно выполняя шаги, уполномоченные лица Операторов напрямую участвуют в работе по защите ИС, что должно положительно сказаться на эффективности полученной системы защиты информации.

А что потом?

Система защиты информации внедрена и принята в эксплуатацию. Можно ли успокоиться и забыть о ней? Конечно нет. Мир информационных систем и технологий очень изменчив. Технологии развиваются и совершенствуются, изменяются информационные системы. Возможно, через какое-то время угрозы ИБ, которые не были актуальны при проектировании системы защиты, станут актуальны. Для поддержания системы защиты информации в рабочем состоянии рекомендуем проводить аудит информационной безопасности не реже одного раза в год, привлекая для этого специалистов — либо собственными силами.

Удачи на пути создания собственной эффективной системы защиты информации.

Станислав Шиляев, руководитель проектов по информационной безопасности компании «СКБ Контур»

| Видео (кликните для воспроизведения). |

Источник: http://kontur.ru/articles/1763

Юрист: стаж 15 лет

Образование: Воронежский Государственный Университет

Специализация: Гражданское право