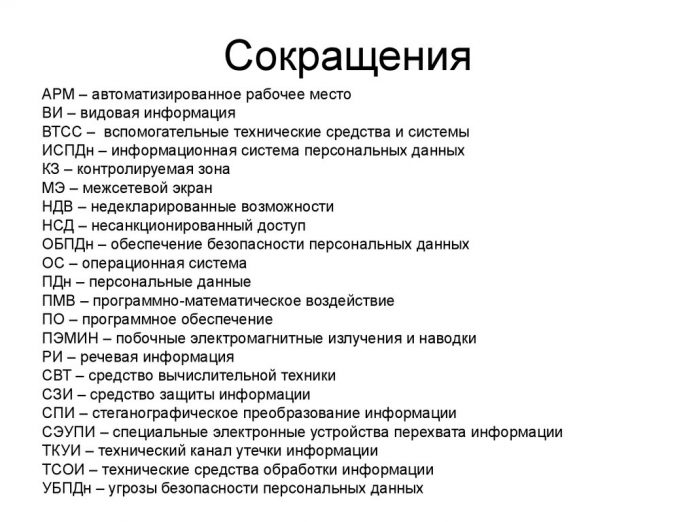

Содержание

- 1 Базовая модель угроз безопасности персональных данных

- 2 Практика. Создание системы защиты персональных данных

- 3 Уровни защиты и базовые модели угроз безопасности персональных данных при их обработке в информационных системах ПД

- 4 3. «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» (Выписка) (утв. ФСТЭК РФ 15.02.2008)

- 5 Понятие актуальных угроз безопасности персональных данных — методика определения, модели

- 6 О моделировании угроз

Базовая модель угроз безопасности персональных данных

Практическая защита

персональных данных

Что же такое модель угроз безопасности персональных данных?! Для чего она нужна и как ее разработать?! Ответы на эти вопросы Вы найдете в этой статье.

Модель угроз – это перечень возможных угроз.

Все просто и ясно. Хотя в ГОСТ Р 50922-2006 – «Защита информации. Основные термины и определения» дано более емкое определение:

Модель угроз (безопасности информации) – физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации.

Итак, модель угроз – это документ, тем или иным способом описывающий возможные угрозы безопасности персональных данных.

Теперь разберемся что такое угроза безопасности информации (персональных данных).

Угрозы безопасности персональных данных — совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий при их обработке в информационной системе персональных данных.

Проще говоря, угроза – это «дыра» в системе защиты.

Угроза может привести к утечке (уничтожению, модификации), а может и нет. Наличие угрозы свидетельствует лишь о наличии возможности несанкционированного доступа к данным.

Зачем нужна модель угроз

Модель угроз безопасности персональных данных необходима для определения требований к системе защиты. Без модели угроз невозможно построить адекватную (с точки зрения денежных затрат) систему защиты информации, обеспечивающую безопасность персональных данных.

В систему защиты включаются только те средства защиты информации, которые нейтрализуют актуальные угрозы.

В соответствии с пунктом 2 статьи 19 ФЗ «О персональных данных» обеспечение безопасности персональных данных достигается, в частности определением угроз безопасности персональных данных при их обработке в информационных системах персональных данных, т.е. разработкой модели угроз.

Разработка модели угроз безопасности персональных данных

Модель угроз (или как ее еще называют «Частная модель угроз») может разрабатываться ответственными за защиту персональных данных в организации. Также могут привлекаться сторонние эксперты. Разработчики модели угроз должны владеть полной информацией об информационной системе персональных данных, знать нормативную базу по защите информации.

При отсутствии экспертов разработку модели угроз лучше доверить сторонней организации.

«Базовая модель» содержит систематизированный перечень угроз безопасности персональных данных при их обработке в информационных системах персональных данных. Многие эксперты по защите информации весьма скептически относятся к этому документу. Угрозы, приведенные в базовой модели, устарели и далеко не всеобъемлющи. Однако за неимением лучшего приходится довольствоваться текущей редакцией документа.

Документ «Методика определения актуальных угроз» содержит алгоритм оценки угрозы. Путем несложных расчетов определяется статус каждой вероятной угрозы.

Если Вы решили разрабатывать модель угроз самостоятельно, мы рекомендуем Вам воспользоваться нашим онлайн сервисом для подготовки пакета документов по защите персональных данных. Это позволит избежать ошибок и сократить время подготовки документов.

Наш сервис уже содержит все угрозы безопасности из «Базовой модели». Вам достаточно просто проставить их характеристики и общие характеристики Вашей ИСПДн. Алгоритм расчета актуальности угроз полностью автоматизирован. В результате Вы получите готовый документ в формате RTF

© 2011-2019 «Практическая защита персональных данных»

Источник: http://pdsec.ru/model_ugroz

Практика. Создание системы защиты персональных данных

Достаточно ли использования сертифицированного по требованиям ФСТЭК программного обеспечения обработки ПДн для выполнения всех требований закона «О персональных данных»? Этот вопрос регулярно возникает у организаций, вынужденных обрабатывать персональные данные в бухгалтерских и кадровых программах.

Некоторые вендоры вводят пользователей в заблуждение, позиционируя сертифицированное бухгалтерское и кадровое ПО как панацею от выездных проверок Роскомнадзора.

Мы уже писали о плюсах и минусах сертифицированного программного обеспечения и его месте в комплексной защите персональных данных. В этом материале рассмотрим конкретные действия по выполнению требований Федерального закона от 27.07.2006 № 152-ФЗ «О персональных данных» при работе с кадровой или бухгалтерской программой.

Напомним, что приведение процессов обработки и защиты ПДн в соответствие действующим требованиям законодательства РФ в общем случае выглядит следующим образом:

- Обследование организации на предмет соответствия процессов обработки и защиты персональных данных требованиям Федерального закона от 27.07.2006 № 152-ФЗ.

- Разработка комплекта внутренней организационно-распорядительной документации, регламентирующей процессы обработки и защиты персональных данных.

- Определение угроз безопасности и потенциальных нарушителей безопасности персональных данных, обрабатываемых в информационной системе персональных данных.

- Определение требуемого уровня защищенности персональных данных, обрабатываемых в информационной системе персональных данных.

- Разработка технического задания на создание системы защиты персональных данных.

- Приобретение средств защиты информации.

- Внедрение системы защиты персональных данных.

- Организация и проведение аттестации соответствия системы защиты персональных данных требованиям безопасности информации.

Аттестация не является обязательной, однако получение аттестата соответствия даст уверенность в том, что меры, реализованные в рамках системы защиты персональных данных, достаточно эффективны и удовлетворяют всем требованиям безопасности информации.

Обеспечьте защиту персональных данных в вашей компании

Сертифицированное бухгалтерское или кадровое ПО в данном контексте может рассматриваться лишь как средство защиты информации.

Итак, дано: информационная система отдела кадров небольшой организации построена по классической клиент-серверной архитектуре.

В качестве ПО обработки ПДн используется любое кадровое ПО (Контур.Персонал, «1С: зарплата и управление персоналом», сертифицированное ФСТЭК, прочее ПО).

В компании реализованы организационные (разработаны организационно-распорядительные документы по защите ПДн, сотрудники ознакомлены с требованиями законодательства и т д.) и физические (доступ в помещения обработки ПДн ограничен, внедрена охранная сигнализация и т д.) меры защиты ПДн, однако отсутствуют технические средства защиты информации.

Исходя из описанного выше порядка действий, оператор ПДн должен составить модель угроз и определить требуемый уровень защищенности ПДн, дабы в дальнейшем на основе полученных данных разработать систему защиты персональных данных.

Модель угроз безопасности ПДн: пример

Предположим, что в результате оценки исходного уровня защищенности информационной системы, внутренних и внешних нарушителей, анализа возможных уязвимостей информационной системы, возможных способов реализации и последствий реализаций угроз безопасности ПДн, модель угроз будет содержать следующие виды угроз*:

* Перечень актуальных угроз представлен в качестве примера и не может быть использован как эталон или руководство при построении модели угроз безопасности персональных данных.

Основными источниками угроз в данном случае будут выступать:

- внешние нарушители — внешние субъекты, находящиеся вне границ контролируемой зоны организации;

- внутренние нарушители — сотрудники, имеющие доступ в контролируемую зону организации, но не имеющие доступа к персональным данным.

Напомним, что контролируемая зона — это территория объекта, на которой исключено неконтролируемое пребывание лиц, не имеющих постоянного или разового доступа.

Определение уровня защищенности ПДн

В соответствии с постановлением Правительства Российской Федерации № 1119 от 01.11.2012 в описанной информационной системе требуется обеспечить 4-й уровень защищенности ПДн при их обработке в информационной системе.

Построение системы защиты персональных данных

В соответствии с Приказом ФСТЭК России от 18.02.2013 № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» определяем состав и содержание организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационной системе для 4-го уровня защищенности ПДн.

Рассмотрим техническую реализацию отдельно выбранных мер по обеспечению безопасности персональных данных:

Как видно из таблицы выше, для нейтрализации актуальных угроз безопасности персональных данных используются межсетевой экран и антивирусные средства защиты информации. Кроме того, согласно приказу ФСТЭК России № 21, для обеспечения 4-го уровня защищенности персональных данных межсетевой экран и антивирусное средство должны иметь сертификаты соответствия не ниже 5-го класса по требованиям безопасности информации средств защиты информации.

ПО обработки ПДн также используется в качестве способа реализации требований приказа ФСТЭК России № 21, однако оно не используется для нейтрализации актуальных угроз безопасности ПДн, а следовательно, процедура оценки соответствия (сертификация) такого ПО не требуется.

Текущая система защиты персональных данных позволит разграничить доступ к серверу обработки персональных данных и защитит рабочие станции от актуальных угроз безопасности.

Выводы

Наличие у программы сертификата соответствия ФСТЭК не решает проблемы защиты ПДн. Существует множество средств защиты информации и сценариев их использования. Для построения эффективной и адекватной системы защиты персональных данных важно понимать принципы и порядок реализации мер, направленных на обеспечение безопасности ПДн.

Важно! Защита персональных данных — это комплекс мероприятий, направленных на обеспечение безопасности персональных данных, и внедрение системы защиты является лишь одним из этапов обеспечения безопасности.

Рекомендации по защите персональных данных

Не стоит забывать о поддержании созданной системы защиты ПДн в актуальном состоянии. Периодически необходимо проверять актуальность организационно-распорядительной документации, обновлять модель угроз и контролировать обеспечение установленного уровня защищенности ПДн.

Источник: http://kontur.ru/articles/1723

Уровни защиты и базовые модели угроз безопасности персональных данных при их обработке в информационных системах ПД

Разговоры по телефону, фотографии, паспортные данные — это персональные данные.

Но интернет и техника, на которой они хранятся, не надежны — данные могут корыстно украсть.

Так что же нужно знать и сделать для того, чтобы личные сведения были в безопасности? Обо всем по порядку.

Дорогие читатели! Наши статьи рассказывают о типовых способах решения юридических вопросов, но каждый случай носит уникальный характер.

Если вы хотите узнать, как решить именно Вашу проблему — обращайтесь в форму онлайн-консультанта справа или звоните по телефону +7 (499) 938-47-92 . Это быстро и бесплатно !

Какие существуют опасности?

Бывают внешние и внутренние угрозы безопасности персональных данных. Они, в свою очередь, могут подразделяться на санкционированные и случайные. Внешнюю опасность могут оказывать террористы, зарубежные спецслужбы, криминальные группировки, конкуренты и т.д., которые могут блокировать, копировать, и даже уничтожать информацию, имеющую ценность для обеих сторон.

Базовая модель угроз

За основу взята 4.1«Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» от 15 февраля 2008 г. Санкционированные «нападки» на информацию извне могут происходить с помощью техники, которая перехватывает цифровой, письменный и звуковой сигналы.

Среда распространения информативного сигнала – это физическая среда, по которой информативный сигнал может распространяться и приниматься (регистрироваться) приемником.

Еще с помощью современных вычислительных средств может быть утечка видовой информации. Например, с помощью оптических средств и прочих устройств отображения с экранов дисплеев. С помощью скрытых видеокамер они внедряются в служебные помещения компании и скрытно используются ее сотрудниками. Бывают и случайности, когда наводки и электромагнитные излучения затрагивают побочные каналы: чьи-то телефонные разговоры, например.

Каналы утечки информации, обусловленные наводками, образуются за счет соединительных линий технических средств и посторонних проводников (в том числе цепей электропитания и заземления).

Что касается интернета, то он является, пожалуй, самым распространенным каналом «кражи» персональных сведений в настоящее время. Меняя пароли, внедряя ложные объекты в информационную систему, замедляя работу программного обеспечения, злоумышленники наносят вред производительности и эффективности информационных систем.

Внутренняя угроза «утечки» информации – это такая угроза, которую создают сотрудники определенного предприятия. Они могут санкционировано взломать базу данных и использовать ее в личных интересах. Такое возможно, если в компании не налажена техническая мера защиты и контроля доступа к персональным данным сотрудников.

Уровни защиты

Сама система защиты информации может иметь четыре уровня защиты. Отметим, что выбор средств определяет оператор на основании нормативных актов (часть 4 статьи 19 ФЗ «О персональных данных»).

Требования, необходимые для обеспечения четвертого уровня безопасности персональных данных:

- организация должна создать режим, препятствующий проникновению в помещения лиц, не имеющих к ним доступ;

- необходимо позаботиться о сохранности персональных файлов;

- руководитель должен утвердить оператора, а также документы, в которых заключался бы перечень лиц, которым разрешено в силу служебных обязанностей обращаться к конфиденциальной информации других сотрудников;

- использование средств защиты информации, прошедших процедуру оценки в области обеспечения безопасности информации.

Для обеспечения третьего уровня защищенности необходимо соблюдения всех требований четвертого уровня и добавляется еще один – обязательно назначается должностное лицо (работник), ответственный за обеспечение безопасности персональных данных в информационной системе.

Для второго уровня защищенности характерно положение о том, что к журналу с информацией может иметь доступ сам оператор или сотрудник, которому это позволяют его служебные обязанности. А также к нему относятся все требования третьего уровня безопасности.

И, наконец, для обеспечения первого уровня безопасности необходимо соблюсти все вышеперечисленные требования и обеспечить соблюдение следующих пунктов:

- установка в электронном журнале безопасности такой системы, которая могла бы автоматически заменять доступа сотрудника к базе данных в связи смены его полномочий;

- назначение ответственного человека (сотрудника) за обеспечение безопасности персональных данных в информационной системе, либо возложение на одно из структурных подразделений функций по обеспечению такой безопасности.

Он имеет право поручить это дело юридическому лицу или лицам, у которых на это есть лицензия, заключив с ними договор («Требования к защите персональных данных при их обработке в информационных системах персональных данных от» 1 ноября 2012 г. №1119).

Обеспечение высокого уровня защиты

- Тщательно проработайте организационный момент:

- Используйте технику, которая удовлетворяет требования закона РФ, гарантирующих охрану информации.

- Система защиты должна быть проверена процедурой оценочного соответствия.

- «Положение о персональных данных работников и обучающихся» (п. 6) должно быть основанием для допуска лиц к системе данных, также имеют место быть пароли доступа для каждого сотрудника.

- Сотрудники должны быть осведомлены обо всех существующих положениях, инструкциях работы в сети и расписаться после ознакомления с ними (Например, «Положение о корпоративной компьютерной сети», «Инструкция пользователя при обработке персональной информации на объектах вычислительной техники», и т.д. ).

- Пароли доступа к системе с персональной информацией для каждого сотрудника должны быть индивидуальными и состоять более чем из шести знаков.

- Работа посторонних лиц за техникой, где есть какая – либо конфиденциальная информация, без пароля доступа должна воспрещаться.

- Пересылка через Интернет конфиденциальных сведений по ненадежным каналам недопустима.

- Контролю над исправностью системного оборудования.

- Налаженной системе работы противовирусного программного обеспечения, исключая чрезмерные проверки на выявление зараженных элементов.

- Соблюдению условий, при которых программное обеспечение не будет извлечено, утилизировано или подвержено конфигурации и т.д.

Законом дано право юридическим лицам самим определять меру защиты своей конфиденциальной информации. Не будьте же уязвимыми – примите необходимые меры.

Не нашли ответа на свой вопрос? Узнайте, как решить именно Вашу проблему — позвоните прямо сейчас:

+7 (499) 938-47-92 (Москва)

+7 (812) 467-38-62 (Санкт-Петербург)

Источник: http://101million.com/personal/priem-na-rabotu/konfidentsialnaya-informatsiya/personalnye-dannye/bezopasnost-pri-ih-obrabotke.html

3. «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» (Выписка) (утв. ФСТЭК РФ 15.02.2008)

3. Классификация угроз безопасности персональных данных

3. Классификация угроз безопасности персональных данных

Состав и содержание УБПДн определяется совокупностью условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к ПДн.

Совокупность таких условий и факторов формируется с учетом характеристик ИСПДн, свойств среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, и возможностей источников угрозы.

К характеристикам ИСПДн, обусловливающим возникновение УБПДн, можно отнести категорию и объем обрабатываемых в ИСПДн персональных данных, структуру ИСПДн, наличие подключений ИСПДн к сетям связи общего пользования и (или) сетям международного информационного обмена, характеристики подсистемы безопасности ПДн, обрабатываемых в ИСПДн, режимы обработки персональных данных, режимы разграничения прав доступа пользователей ИСПДн, местонахождение и условия размещения технических средств ИСПДн.

Информационные системы ПДн представляют собой совокупность информационных и программно-аппаратных элементов, а также информационных технологий, применяемых при обработке ПДн.

Основными элементами ИСПДн являются:

персональные данные, содержащиеся в базах данных, как совокупность информации и ее носителей, используемых в ИСПДн;

информационные технологии, применяемые при обработке ПДн;

технические средства, осуществляющие обработку ПДн (средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки ПДн, средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации) (далее — технические средства ИСПДн);

программные средства (операционные системы, системы управления базами данных и т.п.);

средства защиты информации;

вспомогательные технические средства и системы (ВТСС) — технические средства и системы, их коммуникации, не предназначенные для обработки ПДн, но размещенные в помещениях (далее — служебные помещения), в которых расположены ИСПДн, их технические средства (различного рода телефонные средства и системы, средства вычислительной техники, средства и системы передачи данных в системе радиосвязи, средства и системы охранной и пожарной сигнализации, средства и системы оповещения и сигнализации, контрольно-измерительная аппаратура, средства и системы кондиционирования, средства и системы проводной радиотрансляционной сети и приема программ радиовещания и телевидения, средства электронной оргтехники, средства и системы электрочасофикации).

Свойства среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, характеризуются видом физической среды, в которой распространяются ПДн, и определяются при оценке возможности реализации УБПДн.

Возможности источников УБПДн обусловлены совокупностью способов несанкционированного и (или) случайного доступа к ПДн, в результате которого возможно нарушение конфиденциальности (копирование, неправомерное распространение), целостности (уничтожение, изменение) и доступности (блокирование) ПДн.

Угроза безопасности ПДн реализуется в результате образования канала реализации УБПДн между источником угрозы и носителем (источником) ПДн, что создает условия для нарушения безопасности ПДн (несанкционированный или случайный доступ).

Основными элементами канала реализации УБПДн (рисунок 1) являются:

источник УБПДн — субъект, материальный объект или физическое явление, создающие УБПДн;

среда (путь) распространения ПДн или воздействий, в которой физическое поле, сигнал, данные или программы могут распространяться и воздействовать на защищаемые свойства (конфиденциальность, целостность, доступность) ПДн;

носитель ПДн — физическое лицо или материальный объект, в том числе физическое поле, в котором ПДн находят свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Рисунок 1. Обобщенная схема канала реализации угроз

безопасности персональных данных

Носители ПДн могут содержать информацию, представленную в следующих видах:

акустическая (речевая) информация (РИ), содержащаяся непосредственно в произносимой речи пользователя ИСПДн при осуществлении им функции голосового ввода ПДн в ИСПДн либо воспроизводимая акустическими средствами ИСПДн (если такие функции предусмотрены технологией обработки ПДн), а также содержащаяся в электромагнитных полях и электрических сигналах, которые возникают за счет преобразований акустической информации;

видовая информация (ВИ), представленная в виде текста и изображений различных устройств отображения информации средств вычислительной техники, информационно-вычислительных комплексов, технических средств обработки графической, видео- и буквенно-цифровой информации, входящих в состав ИСПДн;

информация, обрабатываемая (циркулирующая) в ИСПДн, в виде электрических, электромагнитных, оптических сигналов;

информация, обрабатываемая в ИСПДн, представленная в виде бит, байт, файлов и других логических структур.

В целях формирования систематизированного перечня УБПДн при их обработке в ИСПДн и разработке на их основе частных моделей применительно к конкретному виду ИСПДн угрозы классифицируются в соответствии со следующими признаками (рисунок 2):

по виду защищаемой от УБПДн информации, содержащей ПДн;

по видам возможных источников УБПДн;

по типу ИСПДн, на которые направлена реализация УБПДн;

по способу реализации УБПДн;

по виду нарушаемого свойства информации (виду несанкционированных действий, осуществляемых с ПДн);

по используемой уязвимости;

по объекту воздействия.

По видам возможных источников УБПДн выделяются следующие классы угроз:

угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, имеющих доступ к ИСПДн, включая пользователей ИСПДн, реализующих угрозы непосредственно в ИСПДн (внутренний нарушитель);

| Видео (кликните для воспроизведения). |

угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, не имеющих доступа к ИСПДн, реализующих угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена (внешний нарушитель).

Кроме того, угрозы могут возникать в результате внедрения аппаратных закладок и вредоносных программ.

По типу ИСПДн, на которые направлена реализация УБПДн, выделяются следующие классы угроз:

угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе автономного автоматизированного рабочего места (АРМ);

угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе АРМ, подключенного к сети общего пользования (к сети международного информационного обмена);

угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе локальных информационных систем без подключения к сети общего пользования (к сети международного информационного обмена);

угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе локальных информационных систем с подключением к сети общего пользования (к сети международного информационного обмена);

угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе распределенных информационных систем без подключения к сети общего пользования (к сети международного информационного обмена);

угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе распределенных информационных систем с подключением к сети общего пользования (к сети международного информационного обмена).

По способам реализации УБПДн выделяются следующие классы угроз:

угрозы, связанные с НСД к ПДн (в том числе угрозы внедрения вредоносных программ);

угрозы утечки ПДн по техническим каналам утечки информации;

угрозы специальных воздействий на ИСПДн.

По виду несанкционированных действий, осуществляемых с ПДн, выделяются следующие классы угроз:

угрозы, приводящие к нарушению конфиденциальности ПДн (копированию или несанкционированному распространению), при реализации которых не осуществляется непосредственного воздействия на содержание информации;

угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на содержание информации, в результате которого осуществляется изменение ПДн или их уничтожение;

угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на программные или программно-аппаратные элементы ИСПДн, в результате которого осуществляется блокирование ПДн.

По используемой уязвимости выделяются следующие классы угроз:

угрозы, реализуемые с использованием уязвимости системного ПО;

угрозы, реализуемые с использованием уязвимости прикладного ПО;

угрозы, возникающие в результате использования уязвимости, вызванной наличием в АС аппаратной закладки;

угрозы, реализуемые с использованием уязвимостей протоколов сетевого взаимодействия и каналов передачи данных;

угрозы, возникающие в результате использования уязвимости, вызванной недостатками организации ТЗИ от НСД;

угрозы, реализуемые с использованием уязвимостей, обусловливающих наличие технических каналов утечки информации;

угрозы, реализуемые с использованием уязвимостей СЗИ.

По объекту воздействия выделяются следующие классы угроз:

угрозы безопасности ПДн, обрабатываемых на АРМ;

угрозы безопасности ПДн, обрабатываемых в выделенных средствах обработки (принтерах, плоттерах, графопостроителях, вынесенных мониторах, видеопроекторах, средствах звуковоспроизведения и т.п.);

угрозы безопасности ПДн, передаваемых по сетям связи;

угрозы прикладным программам, с помощью которых обрабатываются ПДн;

угрозы системному ПО, обеспечивающему функционирование ИСПДн.

Классификация угроз безопасности персональных данных

По виду защищаемой от УБПДн информации, содержащей ПДн

По видам возможных источников УБПДн

По виду нарушаемого свойства информации (виду несанкционированных действий, осуществляемых с ПДн)

По типу ИСПДн, на которые направлена реализация УБПДн

По способам реализации УБПДн

По используемой уязвимости

По объекту воздействия

Рисунок 2. Классификация угроз безопасности

персональных данных, обрабатываемых в информационных

системах персональных данных

Реализация одной из УБПДн перечисленных классов или их совокупности может привести к следующим типам последствий для субъектов ПДн:

значительным негативным последствиям для субъектов ПДн;

негативным последствиям для субъектов ПДн;

незначительным негативным последствиям для субъектов ПДн.

Угрозы утечки ПДн по техническим каналам однозначно описываются характеристиками источника информации, среды (пути) распространения и приемника информативного сигнала, то есть определяются характеристиками технического канала утечки ПДн.

Угрозы, связанные с несанкционированным доступом (НСД) (далее — угрозы НСД в ИСПДн), представляются в виде совокупности обобщенных классов возможных источников угроз НСД, уязвимостей программного и аппаратного обеспечения ИСПДн, способов реализации угроз, объектов воздействия (носителей защищаемой информации, директориев, каталогов, файлов с ПДн или самих ПДн) и возможных деструктивных действий. Такое представление описывается следующей формализованной записью:

Источник: http://bazanpa.ru/fstek-rossii-vypiska-ot15022008-h1468056/3/

Понятие актуальных угроз безопасности персональных данных — методика определения, модели

Персональные данные обрабатываются в Информационных системах персональных данных (ИСПД). На операторов, работающих с информацией персонального характера (ПДн), налагаются обязательства обеспечивать конфиденциальность ведомостей о физических лицах.

Для защиты информации и своевременной реакции на потенциальные и реальные информационные угрозы, правительство России разработало специализированную методику определения опасных для сведений конфиденциального характера факторов.

В материале мы расскажем, о том, какие существуют угрозы, как в России определяются актуальные и не актуальные потенциально опасные факторы, а также покажем пример частной модели угроз безопасности ПД.

Дорогие читатели! Наши статьи рассказывают о типовых способах решения юридических вопросов, но каждый случай носит уникальный характер.

Если вы хотите узнать, как решить именно Вашу проблему — обращайтесь в форму онлайн-консультанта справа или звоните по телефону +7 (499) 938-47-92 . Это быстро и бесплатно !

Основные понятия

Безопасность

Её определение содержится в законе РФ «О безопасности» №390-ФЗ от 28.12.2010. Под безопасностью понимается состояние, при котором жизненно важные интересы человека, гражданского общества и России, защищены от разнообразных угроз.

В законе также уточняется, что основными объектами безопасности выступают – гражданин, его права и свободы, а также общество, конституционный строй, конституционные характеристики государства.

Таким образом, защита конфиденциальной информации физического лица в России закреплена в законе «О безопасности», поскольку обеспечение конфиденциальности сведений из разряда ПДн относится к стратегически важным интересам каждого гражданина.

Угрозы

По термином «угрозы» понимают совокупность условий и факторов, которые создают опасность жизненно важным интересам личности, общества либо же государства и являются угрозами безопасности.

В документе «Методика определения актуальных угроз безопасности ПДн при их обработке в информационных устройствах обработки персональных данных» дается следующее определение угрозам безопасности ПДн: перечень условий и факторов, создающих опасность несанкционированного, случайного или намеренного, доступа к ПДн.

Результатом такого проникновения может стать уничтожение, изменение, копирование, распространение конфиденциальных ведомостей с непредсказуемыми последствиями (а подробнее о процессе уничтожения можно прочитать тут). Под актуальными подразумеваются угрозы, которые могут быть реализованы в конкретно взятой Информационной системе персональных данных (ИСПД) на территории страны.

Классификации

Угрозы информационной безопасности имеют множество классификаций.

- По мотивации угрозы разделяются на злонамеренные и незлонамеренные.

- По месту возникновения – на внешние и внутренние.

- По законченности – на реализованные и нереализованные.

- По объекту воздействия – угрозы, нацеленные на всю ИСПД и на конкретные ее части.

Также угрозы делятся на:

Если определенный потенциально опасный для информационного устройства фактор относится к актуальной (вероятной, возможной) угрозе, оператор должен предпринять ряд действий по защите сведений физлиц.

Как определить тип потенциально опасных факторов?

В ранее упоминаемой методике определения актуальных угроз содержится алгоритм проведения такой операции. Чтобы выяснить, какие факторы являются актуальными для ИСПД, необходимо проанализировать два фактора, а именно:

- Уровень защищенности самой системы.

- Частота реализации рассматриваемого фактора (ее вероятность).

Для начала проводится экспертиза исходной защищенность изучаемой информационной сети. Для удобства проведения такого анализа используются обобщенные показатели, зависящие от конкретных технических и эксплуатационных характеристик.

-

По территориальному размещению:

- Низкий уровень защищенности: ИСПД, охватывающие несколько областей, округов, краев, административных единиц государство в целом, а также городские ИСПД (не выходящие за черту населенного пункта).

- Средний уровень защищенности: корпоративные ИСПД, охватывающие разные предприятия, находящиеся в собственности одного юридического лица, локальные (размещенные в рядом стоящих зданиях).

- Высокий уровень защищенности: размещенные в пределах одного здания.

Наиболее защищенными (высокий уровень) считаются сети, которые отделены от сетей общего доступа, средний уровень защищённости присваивается ИСПД, которые предусматривают одноточечный выход в сеть. Если же в рамках единого устройства возможен многоточечный выход в сети общего доступа, ИСПД считается с низким уровнем безопасности по данному критерию.

По встроенных (легальных) операциях.

Высокий уровень присваивается системам, в которых встроено только две операции – чтение и поиск. Средним уровнем защищенности обладают ИСПД с такими легальными операциями:

Наименьший уровень у устройств, предусматривающих легальное распространение (передачу) и модификацию (изменение) сведений.

Подробнее об уровнях защиты и базовых моделях угроз безопасности ПД при их обработке в ИСПД читайте тут.

Вторым фактором считается частота определенной угрозы. В России на законодательном уровне (Постановление Правительства РФ от 01.11.2012 №1119) в сфере защиты информации зафиксировано три вида актуальных угроз:

- Актуальные, связанные с наличием недокументированных возможностей в программном обеспечении информационной системы.

- Актуальные, связанные с наличием недокументированных возможностей в прикладном программном обеспечении информационной системы.

- Актуальные, не связанные с наличием недокументированных возможностей в системном и прикладном программном обеспечении информационной системы.

Тип определяется в зависимости от комбинаций актуальности рисков в ИСПД. Самый высокий тип угроз – первый, самый низкий, соответственно, третий. Чтобы определить конкретный уровень понадобятся такие данные:

- Y₁ – уровень исходной защищенности.

- Y₂ – частота (вероятность) реализации изучаемой угрозы.

Коэффициент реализуемости угрозы Y определяется так:

Y = (Y₁ + Y₂ )/ 20.

Результаты анализируются по алгоритму:

- Если 0 ≤ Y ≤ 0,3, то возможность реализации угрозы признается низкой.

- Если 0,3 0,8, то возможность реализации риска признается очень высокой.

После этого оценивается опасность конкретной угрозы при помощи опроса специалистов сфере информационных технологий. На основе полученных данных составляется таблица:

| Возможность реализации угрозы | Показатель опасности угрозы | ||

| Низкая | Средняя | Высокая | |

| Низкая | Неактуальная | Неактуальная | Актуальная |

| Средняя | Неактуальная | Актуальная | Актуальная |

| Высокая | Актуальная | Актуальная | Актуальная |

| Очень высокая | Актуальная | Актуальная | Актуальная |

Модели

Модель угроз («Базовая модель угроз безопасности ПДн во время их обработки в ИСПД») представляет собой автоматизированный перечень рисков с анализом первичных характеристик самой системы, указанием вероятных путей реализации рисков и типологией актуальности. Документ составляется для проведения анализа защищенности системы, разработки мер, препятствующих реализации угроз, контроля за обеспечением надлежащего уровня защищенности на разных этапах функционирования механизма.

Частная модель угроз (созданная для конкретной ИСПД) включает в себя положения:

- Описание анализируемой системы.

- Ее структурные и технические особенности.

- Модели нарушителей (возможные варианты вторжения).

- Перечень уязвимостей ИСПД.

- Перечень способов реализации угроз и их последствий.

- Анализ угроз (описание, оценки вероятности, опасности и актуальности).

Для составления собственной модели оператору персональных данных рекомендуется начать с анализа компании, в документе характеризуется информация, обрабатываемая в ИСПД, указываются цели сбора сведений и перечень операций, выполняемых с ПДн. Вписываются тех. особенности систем, пути получения данных и то, какие меры защиты реализованы.

Модель включает в себе «Принципы модели угроз», разрабатываемые держателем ИСПД. Рекомендуется отметить, что:

- Угрозами считаются также действия, которые делают возможным несанкционированный доступ (косвенные угрозы).

- Система не может обеспечить полную защиту от действий, выполняемых лицом с законными полномочиями.

В документе содержится классификация нарушителей, анализ вероятности угроз и некоторые другие параметры, применяемые для определения списка актуальных угроз, сам перечень вписывается в итоговых положениях бумаги.

Надеемся, материал был полезен для вас. Типология актуальных угроз, согласно положениям законодательства, должна быть определена для каждой автоматизированной системы. Все расчеты и аналитические сводки содержатся в документе для служебного пользования – так называемой Модели. Она необходима для проведения мероприятий по обеспечению защиты.

Не нашли ответа на свой вопрос? Узнайте, как решить именно Вашу проблему — позвоните прямо сейчас:

+7 (499) 938-47-92 (Москва)

+7 (812) 467-38-62 (Санкт-Петербург)

О моделировании угроз

Вопрос обеспечения информационной безопасности Государственных Информационных Систем не только не теряет актуальности, но с развитием концепции электронного правительства и увеличением количества электронных услуг, становится более значимым. Так, около месяца назад большой резонанс на Хабрахабре вызвала статья «И так сойдёт… или как данные 14 миллионов россиян оказались у меня в руках».

Используя терминологию проекта документа «Методика определения угроз безопасности информации в ИС», эту ситуацию потенциально можно описать следующим образом:

В данном приказе содержатся требования по защите информации и определены этапы работ по созданию защиты информации. Ниже приведена краткая выписка таких этапов.

Для обеспечения защиты информации, содержащейся в информационной системе, проводятся следующие мероприятия:

- формирование требований к защите информации, содержащейся в информационной системе;

- разработка системы защиты информации информационной системы;

- внедрение системы защиты информации информационной системы;

- аттестация информационной системы по требованиям защиты информации (далее — аттестация информационной системы) и ввод ее в действие;

- обеспечение защиты информации в ходе эксплуатации аттестованной информационной системы;

- обеспечение защиты информации при выводе из эксплуатации аттестованной информационной системы или после принятия решения об окончании обработки информации.

В контексте данной статьи нас будет в первую очередь интересовать этап формирования требований к защите.

Формирование требований к защите информации, содержащейся в информационной системе, осуществляется с учетом ГОСТ Р 51583 «Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Общие положения» и ГОСТ Р 51624 «Защита информации. Автоматизированные системы в защищенном исполнении. Общие требования» и в том числе включает:

- принятие решения о необходимости защиты информации, содержащейся в информационной системе;

- классификацию информационной системы по требованиям защиты информации (далее — классификация информационной системы);

- определение угроз безопасности информации, реализация которых может привести к нарушению безопасности информации в информационной системе, и разработку на их основе модели угроз безопасности информации;

- определение требований к системе защиты информации информационной системы.

Как мы видим, приказом №17 отдельно вынесено определение угроз безопасности, а проверяющие органы запрашивают при проверках документ, под названием «Модель угроз».

Итак, попробуем разобраться с данным документом.

Непосредственно разработка модели угроз должна основываться на следующих документах ФСТЭК:

- «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных», Федеральная служба по техническому и экспортному контролю, 2008 год

- «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных», Федеральная служба по техническому и экспортному контролю, 2008 год.

«Базовая модель» содержит систематизированный перечень угроз безопасности персональных данных при их обработке в информационных системах персональных данных. Многие эксперты по защите информации довольно скептически относятся к этому документу. Угрозы, приведенные в базовой модели, устарели и далеко не всеобъемлющи. Однако за неимением лучшего приходится довольствоваться текущей редакцией документа. Сразу хочу отметить, что есть и более новая версия документа у ФСТЭК, с помощью которой был частично описан кейс в начале статьи, но новая версия уже довольно длительное время находится в стадии проекта и не утверждена. А потому аттестующие органы требуют Модель угроз, основанную на приведенных выше документах.

Подробнее о проекте документа «Методика определения угроз безопасности информации в ИС» можно прочитать на Хабре в статье «Документ, который ждали».

Однако, возвращаясь 17-му приказу мы читаем следующее.

Угрозы безопасности информации определяются по результатам оценки возможностей (потенциала) внешних и внутренних нарушителей, анализа возможных уязвимостей информационной системы, возможных способов реализации угроз безопасности информации и последствий от нарушения свойств безопасности информации (конфиденциальности, целостности, доступности).

В качестве исходных данных для определения угроз безопасности информации используется банк данных угроз безопасности информации (bdu.fstec.ru), а также иные источники, содержащие сведения об уязвимостях и угрозах безопасности информации.

А вот здесь возникает заминка, банк данных создан, есть программные продукты автоматизирующие анализ защищенности в соответствии с данным банком, а вот упоминания про этот банк в действующих документах «Базовой модели» и «Методиках определения актуальных угроз» нет.

В общем-то ситуация довольно типичная для наших законодателей и со временем обычно ими исправляется, но когда именно, ясности нет. Поэтому к моделированию подходим творчески, компилируя оба подхода, это не запрещено и дает более соотносящуюся с реальной защищенностью информацию.

Что нужно определить и учесть согласно приказу:

- структурно-функциональные характеристики нашей системы;

- физические, логические, функциональные и технологические взаимосвязи между сегментами информационной системы, с иными информационными системами и информационно-телекоммуникационными сетями;

- режимы обработки информации в информационной системе и в ее отдельных сегментах;

- иные характеристики информационной системы, применяемые информационные технологии и особенности ее функционирования.

Еще один важный момент, это то, что в результате моделирования можно при необходимости выдавать рекомендации по корректировке системы, т.е. ее структуры и/или характеристик.

Про содержание документа «Модель угроз безопасности», процитирую 17 приказ, который от нас требует следующее:

«Модель угроз безопасности информации должна содержать описание информационной системы и ее структурно-функциональных характеристик, а также описание угроз безопасности информации, включающее описание возможностей нарушителей (модель нарушителя), возможных уязвимостей информационной системы, способов реализации угроз безопасности информации и последствий от нарушения свойств безопасности информации.»

Данный перечень пунктов не претендует на истину в последней инстанции, но как показывали проверки его полноты достаточно, конечно, в зависимости от содержания таких пунктов. Для верного заполнения данных пунктов специалисту по безопасности необходимо достаточно глубоко погрузиться в информацию о системе, понять какие приложения используются, с какой целью и для чего.

Естественно, если функции безопасности возложены не на системного администратора, такому специалисту в большинстве случаев потребуется помощь от знающих данную систему людей. Но наши реалии в большинстве случаев показывают, что заниматься всеми этапами приведения в соответствие с законодательством информационных систем приходится именно системным администраторам. Конечно, в крупных организациях в большинстве своем есть соответствующие штатные единицы, ответственные за безопасность. А если позволяет бюджет, то нанимаются специализированные организации, имеющие лицензии на соответствующий вид деятельности.

| Видео (кликните для воспроизведения). |

Источник: http://habr.com/post/350228/

Юрист: стаж 15 лет

Образование: Воронежский Государственный Университет

Специализация: Гражданское право