Содержание

- 1 Статья 19. Меры по обеспечению безопасности персональных данных при их обработке

- 2 Практика. Создание системы защиты персональных данных

- 3 Практическое руководство по выполнению требований 152-ФЗ

- 4 Защита персональных данных. Соответствие СЭД 152-ФЗ

- 5 Документы по персональным данным необходимые в 2020 году

Статья 19. Меры по обеспечению безопасности персональных данных при их обработке

Информация об изменениях:

Федеральным законом от 25 июля 2011 г. N 261-ФЗ статья 19 настоящего Федерального закона изложена в новой редакции, распространяющейся на правоотношения, возникшие с 1 июля 2011 г.

Статья 19 . Меры по обеспечению безопасности персональных данных при их обработке

ГАРАНТ:

См. комментарии к статье 19 настоящего Федерального закона

1. Оператор при обработке персональных данных обязан принимать необходимые правовые, организационные и технические меры или обеспечивать их принятие для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, предоставления, распространения персональных данных, а также от иных неправомерных действий в отношении персональных данных.

ГАРАНТ:

Об утверждении требований по обеспечению безопасности персональных данных в таможенных органах РФ, организациях, находящихся в ведении ФТС России, при их обработке в информационных системах персональных данных таможенных органов РФ см. приказ ФТС России от 11 августа 2015 г. N 1611

Об организации и проведении работ по обеспечению безопасности персональных данных при обработке в информационных системах персональных данных в Росреестре см. приказ Росреестра от 29 января 2013 г. N П/31

Об обеспечении безопасности персональных данных при их обработке в автоматизированных информационных системах налоговых органов см. приказ ФНС России от 21 декабря 2011 г. N ММВ-7-4/959@

2. Обеспечение безопасности персональных данных достигается, в частности:

1) определением угроз безопасности персональных данных при их обработке в информационных системах персональных данных;

2) применением организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, необходимых для выполнения требований к защите персональных данных, исполнение которых обеспечивает установленные Правительством Российской Федерации уровни защищенности персональных данных;

3) применением прошедших в установленном порядке процедуру оценки соответствия средств защиты информации;

4) оценкой эффективности принимаемых мер по обеспечению безопасности персональных данных до ввода в эксплуатацию информационной системы персональных данных;

5) учетом машинных носителей персональных данных;

6) обнаружением фактов несанкционированного доступа к персональным данным и принятием мер;

7) восстановлением персональных данных, модифицированных или уничтоженных вследствие несанкционированного доступа к ним;

8) установлением правил доступа к персональным данным, обрабатываемым в информационной системе персональных данных, а также обеспечением регистрации и учета всех действий, совершаемых с персональными данными в информационной системе персональных данных;

9) контролем за принимаемыми мерами по обеспечению безопасности персональных данных и уровня защищенности информационных систем персональных данных.

3. Правительство Российской Федерации с учетом возможного вреда субъекту персональных данных, объема и содержания обрабатываемых персональных данных, вида деятельности, при осуществлении которого обрабатываются персональные данные, актуальности угроз безопасности персональных данных устанавливает:

1) уровни защищенности персональных данных при их обработке в информационных системах персональных данных в зависимости от угроз безопасности этих данных;

2) требования к защите персональных данных при их обработке в информационных системах персональных данных, исполнение которых обеспечивает установленные уровни защищенности персональных данных;

ГАРАНТ:

См. Инструкцию по организации защиты персональных данных, содержащихся в информационных системах органов внутренних дел РФ, утвержденную приказом МВД РФ от 6 июля 2012 г. N 678

3) требования к материальным носителям биометрических персональных данных и технологиям хранения таких данных вне информационных систем персональных данных.

4. Состав и содержание необходимых для выполнения установленных Правительством Российской Федерации в соответствии с частью 3 настоящей статьи требований к защите персональных данных для каждого из уровней защищенности, организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных устанавливаются федеральным органом исполнительной власти, уполномоченным в области обеспечения безопасности, и федеральным органом исполнительной власти, уполномоченным в области противодействия техническим разведкам и технической защиты информации, в пределах их полномочий.

5. Федеральные органы исполнительной власти, осуществляющие функции по выработке государственной политики и нормативно-правовому регулированию в установленной сфере деятельности, органы государственной власти субъектов Российской Федерации, Банк России, органы государственных внебюджетных фондов, иные государственные органы в пределах своих полномочий принимают нормативные правовые акты, в которых определяют угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении соответствующих видов деятельности, с учетом содержания персональных данных, характера и способов их обработки.

6. Наряду с угрозами безопасности персональных данных, определенных в нормативных правовых актах, принятых в соответствии с частью 5 настоящей статьи, ассоциации, союзы и иные объединения операторов своими решениями вправе определить дополнительные угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении определенных видов деятельности членами таких ассоциаций, союзов и иных объединений операторов, с учетом содержания персональных данных, характера и способов их обработки.

7. Проекты нормативных правовых актов, указанных в части 5 настоящей статьи, подлежат согласованию с федеральным органом исполнительной власти, уполномоченным в области обеспечения безопасности, и федеральным органом исполнительной власти, уполномоченным в области противодействия техническим разведкам и технической защиты информации. Проекты решений, указанных в части 6 настоящей статьи, подлежат согласованию с федеральным органом исполнительной власти, уполномоченным в области обеспечения безопасности, и федеральным органом исполнительной власти, уполномоченным в области противодействия техническим разведкам и технической защиты информации, в порядке, установленном Правительством Российской Федерации. Решение федерального органа исполнительной власти, уполномоченного в области обеспечения безопасности, и федерального органа исполнительной власти, уполномоченного в области противодействия техническим разведкам и технической защиты информации, об отказе в согласовании проектов решений, указанных в части 6 настоящей статьи, должно быть мотивированным.

8. Контроль и надзор за выполнением организационных и технических мер по обеспечению безопасности персональных данных, установленных в соответствии с настоящей статьей, при обработке персональных данных в государственных информационных системах персональных данных осуществляются федеральным органом исполнительной власти, уполномоченным в области обеспечения безопасности, и федеральным органом исполнительной власти, уполномоченным в области противодействия техническим разведкам и технической защиты информации, в пределах их полномочий и без права ознакомления с персональными данными, обрабатываемыми в информационных системах персональных данных.

9. Федеральный орган исполнительной власти, уполномоченный в области обеспечения безопасности, и федеральный орган исполнительной власти, уполномоченный в области противодействия техническим разведкам и технической защиты информации, решением Правительства Российской Федерации с учетом значимости и содержания обрабатываемых персональных данных могут быть наделены полномочиями по контролю за выполнением организационных и технических мер по обеспечению безопасности персональных данных, установленных в соответствии с настоящей статьей, при их обработке в информационных системах персональных данных, эксплуатируемых при осуществлении определенных видов деятельности и не являющихся государственными информационными системами персональных данных, без права ознакомления с персональными данными, обрабатываемыми в информационных системах персональных данных.

10. Использование и хранение биометрических персональных данных вне информационных систем персональных данных могут осуществляться только на таких материальных носителях информации и с применением такой технологии ее хранения, которые обеспечивают защиту этих данных от неправомерного или случайного доступа к ним, их уничтожения, изменения, блокирования, копирования, предоставления, распространения.

11. Для целей настоящей статьи под угрозами безопасности персональных данных понимается совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого могут стать уничтожение, изменение, блокирование, копирование, предоставление, распространение персональных данных, а также иные неправомерные действия при их обработке в информационной системе персональных данных. Под уровнем защищенности персональных данных понимается комплексный показатель, характеризующий требования, исполнение которых обеспечивает нейтрализацию определенных угроз безопасности персональных данных при их обработке в информационных системах персональных данных.

Источник: http://base.garant.ru/12148567/95ef042b11da42ac166eeedeb998f688/

Практика. Создание системы защиты персональных данных

Достаточно ли использования сертифицированного по требованиям ФСТЭК программного обеспечения обработки ПДн для выполнения всех требований закона «О персональных данных»? Этот вопрос регулярно возникает у организаций, вынужденных обрабатывать персональные данные в бухгалтерских и кадровых программах.

Некоторые вендоры вводят пользователей в заблуждение, позиционируя сертифицированное бухгалтерское и кадровое ПО как панацею от выездных проверок Роскомнадзора.

Мы уже писали о плюсах и минусах сертифицированного программного обеспечения и его месте в комплексной защите персональных данных. В этом материале рассмотрим конкретные действия по выполнению требований Федерального закона от 27.07.2006 № 152-ФЗ «О персональных данных» при работе с кадровой или бухгалтерской программой.

Напомним, что приведение процессов обработки и защиты ПДн в соответствие действующим требованиям законодательства РФ в общем случае выглядит следующим образом:

- Обследование организации на предмет соответствия процессов обработки и защиты персональных данных требованиям Федерального закона от 27.07.2006 № 152-ФЗ.

- Разработка комплекта внутренней организационно-распорядительной документации, регламентирующей процессы обработки и защиты персональных данных.

- Определение угроз безопасности и потенциальных нарушителей безопасности персональных данных, обрабатываемых в информационной системе персональных данных.

- Определение требуемого уровня защищенности персональных данных, обрабатываемых в информационной системе персональных данных.

- Разработка технического задания на создание системы защиты персональных данных.

- Приобретение средств защиты информации.

- Внедрение системы защиты персональных данных.

- Организация и проведение аттестации соответствия системы защиты персональных данных требованиям безопасности информации.

Аттестация не является обязательной, однако получение аттестата соответствия даст уверенность в том, что меры, реализованные в рамках системы защиты персональных данных, достаточно эффективны и удовлетворяют всем требованиям безопасности информации.

Обеспечьте защиту персональных данных в вашей компании

Сертифицированное бухгалтерское или кадровое ПО в данном контексте может рассматриваться лишь как средство защиты информации.

Итак, дано: информационная система отдела кадров небольшой организации построена по классической клиент-серверной архитектуре.

В качестве ПО обработки ПДн используется любое кадровое ПО (Контур.Персонал, «1С: зарплата и управление персоналом», сертифицированное ФСТЭК, прочее ПО).

В компании реализованы организационные (разработаны организационно-распорядительные документы по защите ПДн, сотрудники ознакомлены с требованиями законодательства и т д.) и физические (доступ в помещения обработки ПДн ограничен, внедрена охранная сигнализация и т д.) меры защиты ПДн, однако отсутствуют технические средства защиты информации.

Исходя из описанного выше порядка действий, оператор ПДн должен составить модель угроз и определить требуемый уровень защищенности ПДн, дабы в дальнейшем на основе полученных данных разработать систему защиты персональных данных.

Модель угроз безопасности ПДн: пример

Предположим, что в результате оценки исходного уровня защищенности информационной системы, внутренних и внешних нарушителей, анализа возможных уязвимостей информационной системы, возможных способов реализации и последствий реализаций угроз безопасности ПДн, модель угроз будет содержать следующие виды угроз*:

* Перечень актуальных угроз представлен в качестве примера и не может быть использован как эталон или руководство при построении модели угроз безопасности персональных данных.

Основными источниками угроз в данном случае будут выступать:

- внешние нарушители — внешние субъекты, находящиеся вне границ контролируемой зоны организации;

- внутренние нарушители — сотрудники, имеющие доступ в контролируемую зону организации, но не имеющие доступа к персональным данным.

Напомним, что контролируемая зона — это территория объекта, на которой исключено неконтролируемое пребывание лиц, не имеющих постоянного или разового доступа.

Определение уровня защищенности ПДн

В соответствии с постановлением Правительства Российской Федерации № 1119 от 01.11.2012 в описанной информационной системе требуется обеспечить 4-й уровень защищенности ПДн при их обработке в информационной системе.

Построение системы защиты персональных данных

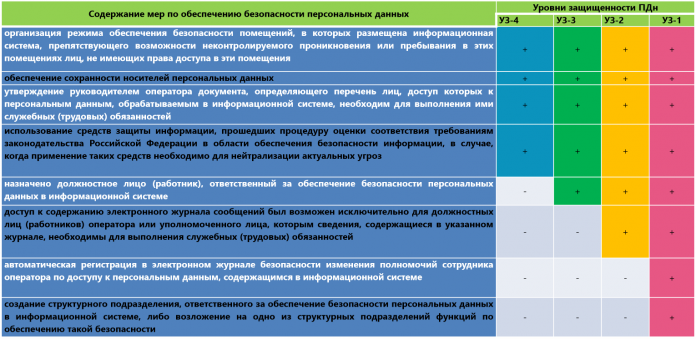

В соответствии с Приказом ФСТЭК России от 18.02.2013 № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» определяем состав и содержание организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационной системе для 4-го уровня защищенности ПДн.

Рассмотрим техническую реализацию отдельно выбранных мер по обеспечению безопасности персональных данных:

Как видно из таблицы выше, для нейтрализации актуальных угроз безопасности персональных данных используются межсетевой экран и антивирусные средства защиты информации. Кроме того, согласно приказу ФСТЭК России № 21, для обеспечения 4-го уровня защищенности персональных данных межсетевой экран и антивирусное средство должны иметь сертификаты соответствия не ниже 5-го класса по требованиям безопасности информации средств защиты информации.

ПО обработки ПДн также используется в качестве способа реализации требований приказа ФСТЭК России № 21, однако оно не используется для нейтрализации актуальных угроз безопасности ПДн, а следовательно, процедура оценки соответствия (сертификация) такого ПО не требуется.

Текущая система защиты персональных данных позволит разграничить доступ к серверу обработки персональных данных и защитит рабочие станции от актуальных угроз безопасности.

Выводы

Наличие у программы сертификата соответствия ФСТЭК не решает проблемы защиты ПДн. Существует множество средств защиты информации и сценариев их использования. Для построения эффективной и адекватной системы защиты персональных данных важно понимать принципы и порядок реализации мер, направленных на обеспечение безопасности ПДн.

Важно! Защита персональных данных — это комплекс мероприятий, направленных на обеспечение безопасности персональных данных, и внедрение системы защиты является лишь одним из этапов обеспечения безопасности.

Рекомендации по защите персональных данных

Не стоит забывать о поддержании созданной системы защиты ПДн в актуальном состоянии. Периодически необходимо проверять актуальность организационно-распорядительной документации, обновлять модель угроз и контролировать обеспечение установленного уровня защищенности ПДн.

Источник: http://kontur.ru/articles/1723

Практическое руководство по выполнению требований 152-ФЗ

Каждая организация, обрабатывающая персональные данные (далее — Оператор), сталкивается с вопросом приведения своих информационных систем в соответствие с требованиями законодательства. Рассмотрим плюсы и минусы распространенных сценариев поведения Операторов и предложим альтернативный подход.

Отношение Операторов персональных данных к требованиям законодательства разнообразно. Кто-то предпочитает ничего не делать, не подавать уведомление об обработке ПДн в Роскомнадзор и надеяться, что вопросы контроля обработки ПДн его не коснутся. Кто-то отдает вопросы защиты информации полностью на откуп сторонним организациям. Кто-то находит шаблонные комплекты организационно-распорядительных документов в общедоступных источниках, корректирует их, распечатывает и на этом останавливается. Каждый из этих подходов имеет свои недостатки.

Бездействие Оператора не спасает его от плановых или внеплановых (например, организованных по жалобе субъекта ПДн) проверок контролирующих органов. На фоне новостей о постоянно растущих штрафах за нарушения требований обработки ПДн такой подход выглядит малопривлекательным.

При полной передаче вопросов защиты информации на аутсорсинг появляется риск значительно переплатить. Это часто выливается в покупку дорогостоящих средств защиты информации с избыточной и не всегда востребованной функциональностью. Кроме того, созданная и внедренная система защиты без поддержки пользователей и администраторов Оператора в какой-то момент перестает быть актуальной. Ведь система защиты — это не только реализация технических мер и средств, а еще и организационные мероприятия, направленные на выработку сотрудниками Оператора норм и правил корректного отношения к защищаемой информации.

Шаблонные комплекты из сети позволяют создать лишь видимость защиты информации, при этом информационные системы фактически остаются уязвимы и подвержены угрозам.

Мы предлагаем синтетическую концепцию, когда уполномоченное лицо Оператора самостоятельно проходит определенные шаги построения системы защиты. А на этапе технической реализации системы защиты возможно привлечение специализированных организаций.

Такой подход позволяет уполномоченным лицам Оператора лучше понять существующие процессы обработки информации, включить в работу всех заинтересованных лиц и в результате получить эффективную систему защиты информации. Рассмотрим подход подробнее.

Нормативная база

Каждый оператор, приступая к работе, задается вопросом — с чего начать? Определимся с нормативной базой, на которую будем опираться.

Мы рекомендуем начинать с идентификации систем, в которых осуществляется обработка ПДн, и их детального изучения. Дальнейшие действия будут зависеть от того, какая перед нами система.

Разберем порядок действий на отдельно взятой информационной системе.

ГИС или не ГИС

Сначала необходимо понять, относится ли рассматриваемая система к государственным информационным системам (ГИС) или нет. От этого будет зависеть подход к защите. Как определить, ГИС перед нами или нет, описано в отдельной статье.

Рекомендации для систем обработки ПДн далее по тексту будем называть «для ИСПДн», рекомендации для государственных систем — «для ГИС».

Актуальные угрозы ИБ

Необходимо определить, какие угрозы ИБ актуальны для рассматриваемой информационной системы. Определение актуальных угроз производится в соответствии с «Методикой определения актуальных угроз безопасности персональных данных». В общем случае алгоритм выглядит так:

- По совокупности ответов на ряд первичных вопросов делается вывод об исходной защищенности информационной системы.

- Формируется перечень рассматриваемых угроз на основании «Базовой модели угроз безопасности персональных данных» и Банка данных угроз безопасности информации (см. выше). Для каждой угрозы экспертным путем определяется вероятность реализации.

- На основании вероятности реализации и уровня исходной защищенности определяется коэффициент реализуемости для каждой угрозы.

- Для каждой угрозы экспертным путем определяется показатель опасности для ИС и Оператора.

- На основании показателей реализуемости и опасности делается вывод об актуальности для каждой угрозы. Формируется перечень актуальных угроз.

Уровень защищенности ИСПДн

Необходимо определить, к какому типу относятся актуальные угрозы. Существуют три типа угроз:

- связанные с наличием недекларированных возможностей в системном программном обеспечении;

- связанные с наличием недекларированных возможностей в прикладном программном обеспечении;

- не связанные с наличием недекларированных возможностей в системном и прикладном программном обеспечении.

Рассматриваем каждую угрозу в отдельности. Определяем, к какому максимальному типу они относятся.

Следующим шагом необходимо определить категорию обрабатываемых данных. Существуют следующие категории персональных данных:

В одной ИС могут обрабатываться несколько категорий персональных данных. Подробное определение категорий дано в № 152-ФЗ.

Необходимо определить объем обрабатываемых ПДн. Здесь возможны 3 вариации:

- до 100 тысяч;

- более 100 тысяч;

- ПДн сотрудников Оператора (без привязки по объему).

На основании типа угроз, категории ПДн и объема ПДн делается вывод об уровне защищенности системы в соответствии с постановлением Правительства № 1119.

Для Определения УЗ можно воспользоваться специальной таблицей:

Класс ГИС

Если рассматриваемая система относится к ГИС, необходимо определить ее класс в соответствии с приказом ФСТЭК № 17 от 11.02.2013.

Для этого определяются дополнительные к предыдущему разделу показатели:

- Масштаб ГИС. Может быть федеральным, региональным и объектовым. Критерии определения зафиксированы в приказе ФСТЭК №17.

- Уровень значимости информации — определяется степенью возможного ущерба Оператора от нарушения конфиденциальности, целостности или доступности информации. Имеет три значения по убыванию значимости — УЗ1, УЗ2, УЗ3. Определяется экспертным путем. Критерии определения зафиксированы в приказе ФСТЭК № 17.

На основании уровня значимости и масштаба ИС делается вывод о классе ГИС.

Базовый набор мер

После определения уровня защищенности и класса (для ГИС) нужно перейти к формированию общего перечня требований и мер, которые необходимо обеспечить в ИС.

Для ИСПДн требования формируются в соответствии с определенным уровнем защищенности на основании № 152-ФЗ, постановления Правительства № 1119, приказа ФСБ РФ № 378 и приказа ФСТЭК № 21.

Для ГИС, помимо требований, необходимых для ИСПДн, дополнительно добавляются требования приказа ФСТЭК № 17.

В результате должен быть сформирован общий перечень требований и мер, которые необходимо обеспечить в ИС. Назовем его базовый набор мер.

Адаптированный набор мер

Следующим шагом является анализ полученного базового набора мер и его актуализация. То есть удаление из него всех мер, несвойственных рассматриваемой информационной системе. Например, удаляем меру «Защита беспроводных сетей», если беспроводные технологии в ИС не применяются. В итоге получаем адаптированный базовый набор мер.

Дополненный набор мер

Исследуем адаптированный базовый набор мер и соотносим его с перечнем актуальных угроз ИБ. В случае если ни одна мера не закрывает отдельную актуальную угрозу, дополняем набор дополнительными мерами. В результате все актуальные угрозы должны быть закрыты мерами ИБ из набора мер. На выходе получаем дополненный адаптированный базовый набор мер.

Система защиты информации

В соответствии с полученным набором мер осуществляется выбор технических средств защиты или организационных мероприятий, направленных на выполнение мер. Происходит формирование проекта системы защиты информации.

Для ИСПДн сертифицированные средства защиты информации применяются для закрытия актуальных угроз ИБ.

Для ГИС применяются только сертифицированные средства защиты информации.

Реализуется внедрение системы защиты по созданному проекту. Внедряются организационные меры и технические средства защиты. Разрабатываются политики, положения, инструкции, которые внедряются в процессы обработки информации. Устанавливаются, настраиваются и вводятся в эксплуатацию средства защиты информации. На этом этапе привлекаются специализированные организации, оказывающие соответствующие услуги. При самостоятельном внедрении ознакомьтесь с типичными ошибками при построении СЗПДН.

Контур-Безопасность: Разработка, внедрение и сопровождение систем защиты ПДн.

Аттестация

После введения системы защиты в эксплуатацию проводится оценка соответствия принятых мер требованиям законодательства.

Для ИСПДн оценка соответствия в форме аттестации не обязательна. Достаточным является проведение испытаний на соответствие требованиям безопасности с выдачей заключения. Испытания могут быть проведены оператором как самостоятельно, так и с привлечением специализированных организаций.

Для ГИС оценка соответствия в форме аттестации является обязательной процедурой. Для аттестации по требованиям безопасности информации необходимо привлечение специализированной организации, уполномоченной на данную деятельность.

Контур-Безопасность проводит аттестационные испытания и выдает аттестаты соответствия требованиям по безопасности информации.

Что в итоге

В результате данного подхода получаем систему защиты информации. Как видим, привлечение специализированных организаций происходит только на заключительных этапах. Данный подход позволяет сэкономить организациям значительные средства, так как основную часть работ они выполняют самостоятельно.

Кроме того, последовательно выполняя шаги, уполномоченные лица Операторов напрямую участвуют в работе по защите ИС, что должно положительно сказаться на эффективности полученной системы защиты информации.

А что потом?

Система защиты информации внедрена и принята в эксплуатацию. Можно ли успокоиться и забыть о ней? Конечно нет. Мир информационных систем и технологий очень изменчив. Технологии развиваются и совершенствуются, изменяются информационные системы. Возможно, через какое-то время угрозы ИБ, которые не были актуальны при проектировании системы защиты, станут актуальны. Для поддержания системы защиты информации в рабочем состоянии рекомендуем проводить аудит информационной безопасности не реже одного раза в год, привлекая для этого специалистов — либо собственными силами.

Удачи на пути создания собственной эффективной системы защиты информации.

Станислав Шиляев, руководитель проектов по информационной безопасности компании «СКБ Контур»

Источник: http://kontur.ru/articles/1763

Защита персональных данных. Соответствие СЭД 152-ФЗ

| Видео (кликните для воспроизведения). |

Периодически из уст заказчиков слышен вопрос: «Удовлетворяет ли ваша система требованиям закона о персональных данных?» и в тендерных документациях мелькают требования реализации проекта по защите данных. Но для чего реально необходима эта магическая аббревиатура ИСПДн заказчику, он не всегда в состоянии корректно объяснить. Углубимся в вопрос.

1. Требования к системе СЭД по защите ПДн

1.1. Немного законодательства

Итак, начнем с самого начала. Попробуем понять откуда «растут ноги»?

26 января 2007 г. вступил в силу Федеральный закон № 152-ФЗ «О персональных данных», который определил необходимость защиты персональных данных субъектов (далее ПДн) в целях зашиты прав и свобод человека и гражданина. За невыполнение требований данного закона предусмотрена административная и уголовная ответственность как для юридических, так и физических лиц (сотрудников и руководителей организаций), а деятельность самой организации может быть приостановлена по требованию Роскомнадзора. Таким образом, операторы информационных систем персональных данных (далее ИСПДн) обязаны защищать переданные им ПДн от угроз, реализация которых может повлечь за собой ущерб владельцам этих данных.

Напомним, что такое персональные данные. В соответствии с законом, определение звучит так: «Персональные данные – любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту ПДн), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация». То есть, если идти от обратного, то только та совокупность данных, которая позволяет определить конкретный субъект, является персональной.

1.2. СЭД и ПДн: есть ли взаимосвязь?

Имеет СЭД отношение к проблеме обеспечения защиты ПДн?

Ответ – да. Если СЭД содержит в своем составе справочники сотрудников предприятия и контрагентов, и эти данные хранятся в системе таким образом, что может быть определен конкретный субъект, это означает, что она содержит ПДн. Плюс в СЭД также могут храниться и обрабатываться различные анкеты, характеристики, персональные дела, истории болезней и т.д. – а эти документы в том числе относятся к определенной категории ПДн. Ситуация «усугубляется», если компания ориентирована на работу с физическими лицами и СЭД вовлечена в сферу их обслуживания. Это касается органов государственной власти, где ведется непосредственная работа с населением; медицинские и образовательные учреждения; телекоммуникационные компании; кредитные организации и т.д. – операторы ПДн.

Статья 19 152 ФЗ «О персональных данных» устанавливает, что: «Оператор при обработке персональных данных обязан принимать необходимые организационные и технические меры, в том числе использовать шифровальные (криптографические) средства, для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий».

Отметим, что в законе прямо не указываются какими конкретными средствами и методами обеспечения безопасности ПДн должен пользоваться оператор. До 1 июля 2011 года мы руководствовались постановлениями правительства РФ за номерами 781, 512 и 687, так называемых «приказом Трех» и приказом ФСТЭК № 58. После чего был принят 261-ФЗ и «Старая» часть 3 ст. 19 «растеклась» по нескольким частям нового закона, изменившись до неузнаваемости.

Ч. 3 ст. 19: «Правительство Российской Федерации, с учетом возможного вреда субъекту персональных данных, объема и содержания обрабатываемых персональных данных, вида деятельности, при осуществлении которого обрабатываются персональные данные, актуальности угроз безопасности персональных данных, устанавливает:

● уровни защищенности персональных данных при их обработке в информационных системах персональных данных в зависимости от угроз безопасности этих данных;

● требования к защите персональных данных при их обработке в информационных системах персональных данных, исполнение которых обеспечивает установленные уровни защищенности персональных данных;

● требования к материальным носителям биометрических персональных данных и технологиям хранения таких данных вне информационных систем персональных данных».

Вот мы с вами впервые столкнулись с термином «Уровень защищенности ПДн». Что это и с чем его «едят»?

1.3. Определение уровня защищенности ПДн

Уровень защищенности персональных данных — это комплексный показатель, который характеризует выполнение требований, нейтрализующих угрозы безопасности информационных систем персональных данных. Для определения уровня защищенности необходимо установить категории обрабатываемых персональных данных субъектов (физических лиц), вид обработки по форме отношений между субъектами и организацией, количество субъектов, а также тип угроз актуальных для информационной системы.

Категории обрабатываемых персональных данных (ПДн), подразделяются на 4 группы:

● 1 группа — специальные категории ПДн, к которым относятся информация о национальной и расовой принадлежности субъекта, о религиозных, философских либо политических убеждениях, информацию о здоровье и интимной жизни субъекта;

● 2 группа — биометрические ПДн, то есть данные, характеризующие биологические или физиологические особенности субъекта, например фотография или отпечатки пальцев;

● 3 группа — общедоступные ПДн, то есть сведения о субъекте, полный и неограниченный доступ к которым предоставлен самим субъектом;

● 4 группа — иные категории ПДн, не представленные в трех предыдущих группах.

По форме отношений между вашей организацией и субъектами обработка подразделяется на 2 вида:

● обработка персональных данных работников (субъектов, с которыми ваша организация связана трудовыми отношениями);

● обработка персональных данных субъектов, не являющихся работниками вашей организации.

По количеству субъектов, ПДн которых обрабатываются, нормативным актом определены лишь 2 категории:

● менее 100 000 субъектов;

● более 100 000 субъектов;

И наконец, типы актуальных угроз:

● угрозы 1-го типа связанны с наличием недекларированных (недокументированных) возможностей в системном ПО, используемом в ИСПДн;

● угрозы 2-го типа связанны с наличием недекларированных возможностей в прикладном ПО, используемом в ИСПДн;

● угрозы 3-го типа не связаны с наличием недекларированных возможностей в программном обеспечении, используемом в ИСПДн.

Как установить тип актуальных угроз не регламентировано, поэтому предприятие может как провести работы по определению уровня защищенности самостоятельно (за исключением аттестации, для которой требуется специальная лицензия), так и привлечь внешних консультантов.

Установив исходные данные, для конкретной ИСПДн определяется уровень защищенности ПДн в соответствии со следующей таблицей:

Таблица 1. Определение уровня защищенности ПДн

1.4. Сертифицированный продукт: нужен или нет.

Подведем итоги в рамках первой части нашего исследования.

Если в СЭД будут храниться ПДн, значит необходима сертификация данной системы. Как правило, в сертификации продукта заинтересован сам разработчик данного софта, а заказчику остается только приобрести сертифицированный экземпляр продукта. Сертификат на конкретную версию или поколение выдает ФСТЭК России на строго определенный срок. Фактически данный сертификат удостоверяет, что система СЭД соответствует требованиям руководящего документа «Защита от несанкционированного доступа к информации». Кстати, чтобы Заказчику провести аттестацию СЭД, помимо приобретения сертифицированного экземпляра продукта, может также потребоваться сертификат на встроенные в него средства защиты информации. На что именно и какого уровня, зависит от необходимого уровня защищенности ИСПДн, к которой отнесена СЭД.

Отмечу один существенный недостаток во всем этом: процедура сертификации продукта процесс длительный. Т.е. к моменту, когда будет сертифицирована одна версия системы, она уже успеет морально устареть. Хотя этот вопрос все же разрешим: разработчик СЭД может сертифицировать сразу целое поколение. Это будет означать, что реальную сертификацию в ФСТЭК проходит первая версия системы из всего поколения, но, если заказчику потребуется поставка более свежей версии, то после ее установки и настройки достаточно будет всего лишь дополнительно провести процедуру инспекционного контроля.

Инспекционный контроль осуществляется с целью установления того, продолжает ли ИСПДн соответствовать требованиям, на соответствие которым она была сертифицирована. Как правило, если настройка не затронула механизм разграничений прав доступа, шифрования, ведения логов и прочее в сравнении с ранее сертифицированной версией продукта, то сертификация системы заказчика пройдет без всяких проблем и в кратчайшие сроки.

2. Виды работ. Перечень ИСПДн

Напоминаю, что в первой части нашего исследования мы разбирались с сертификацией СЭД-системы. В результате мы с вами подходим к очень важному для нас выводу: сама СЭД, как тиражный программный продукт, не является той ИСПДн, о которой идет речь в 152 ФЗ, на который ссылается большинство Заказчиков. На самом деле СЭД – это всего лишь часть комплекса технических средств, а под ИСПДн подразумевается вся автоматизированная система предприятия, в том числе с учетом других автоматизированных систем. Поэтому просто приобретение сертифицированной версии продукта СЭД для заказчика будет недостаточно. Дополнительно потребуется проведение ряда работ, которых мы рассмотрим во второй части нашего исследования.

СЭД – это всего лишь часть комплекса технических средств, а под ИСПДн подразумевается вся автоматизированная система предприятия, в том числе с учетом других автоматизированных систем.

2.1. Перечень требований к ИСПДн

Прежде всего давайте разберемся, какие требования должны соблюдаться?

Перечень требований, предъявляемый к используемым техническим средствам и программном продукту СЭД на предприятие, выполнение которых необходимо для нейтрализации угроз безопасности ПДн, определяется в зависимости от уровня защищенности ПДн. Данный перечень требований можно представить в следующей таблице:

Таблица 2. Перечень требований, предъявляемый к ИСПДн

Регулярный контроль за выполнением требований

Контроль за выполнением требований организуется и проводится оператором самостоятельно и (или) с привлечением на договорной основе юридических лиц и индивидуальных предпринимателей, имеющих лицензию на осуществление деятельности по технической защите конфиденциальной информации. Указанный контроль проводится не реже 1 раза в 3 года в сроки, определяемые сами оператором или его уполномоченным лицом.

Физ.безопасность и контроль доступа

Организация режима обеспечения безопасности помещений, в которых размещена ИСПДн, препятствующего возможности неконтролируемого проникновения или пребывания в этих помещениях лиц, не имеющих в них права доступа

Обеспечение сохранности носителей персональных данных

Источник: http://ecm-journal.ru/card.aspx?ContentID=90145048

Документы по персональным данным необходимые в 2020 году

Как еще может называться данный документ:

- Политика обработки персональных данных

- Политика в отношении обработки данных

- Privacy policy

Зачем нужен документ:

Любой оператор, осуществляющий сбор персональных данных пользователей через сайт, обязан опубликовать на своем сайте Политику конфиденциальности.

Данный документ направлен на повышение прозрачности процессов обработки персональных данных и обычно включает в себя следующие разделы: общие положения, основания и условия обработки персональных данных, права пользователей при обработке их персональных данных, цели обработки персональных данных, виды обрабатываемых данных, информацию о передаче персональных данных третьим лицам, сведения об обеспечении безопасности персональных данных, а также информацию об операторе и обратную связь.

Как еще может называться данный документ:

- Согласие на обработку персональных данных

- Согласие пользователя

Зачем нужен документ:

Персональные данные пользователей любого сайта могут собираться и обрабатываться исключительно с их согласия. Согласие пользователя должно быть конкретным, информированным и сознательным, что влияет на структуру документа и способ его размещения.

Информированное согласие пользователя обычно включает в себя: сведения об операторе, цели обработки персональных данных, виды обрабатываемых данных, кому персональные данные могут передаваться. Текст информированного согласия размещается под формами сбора персональных данных на сайте вместе со ссылкой на Политику конфиденциальности.

Как еще может называться данный документ:

- Правила обработки персональных данных

Зачем нужен документ:

Положение об обработке и защите персональных данных является одним из основных локальных актов оператора и определяет для каждой цели обработки таких данных содержание обрабатываемых персональных данных, категории субъектов, персональные данные которых обрабатываются, сроки их обработки и хранения, порядок уничтожения таких данных при достижении целей обработки или при наступлении иных законных оснований.

Зачем нужен документ:

Документ предназначен для предоставления субъекту персональных данных разъяснений юридических последствий его отказа предоставить персональные данные. В частности, обработка персональных данных необходима работодателю для заключения трудового договора.

Зачем нужен документ:

Данный документ устанавливает ряд обязанностей для работника оператора, имеющего доступ к персональным данным, в частности, обязанность по соблюдению режима конфиденциальности персональных данных.

Зачем нужен документ:

Данный документ закрепляет перечень типовых форм, используемых оператором, которые содержат персональные данные.

Как еще может называться данный документ:

- Правила рассмотрения запросов субъектов персональных данных или их представителей

Зачем нужен документ:

Правила рассмотрения запросов субъектов персональных данных определяют порядок учета (регистрации) и рассмотрения запросов субъектов персональных данных или их уполномоченных представителей.

Зачем нужен документ:

Правила осуществления внутреннего контроля устанавливают регламент проверки соответствия обработки персональных данных требованиям к защите персональных данных, установленных законодательством о персональных данных и принятыми в соответствии с ним локальными актами оператора.

Как еще может называться данный документ:

- Модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных

Зачем нужен документ:

Данный документ разрабатывается для выполнения обязанности, предусмотренной п. 1 ч. 2 ст. 19 Закона «О персональных данных» №152-ФЗ, по определению угроз безопасности персональных данных. Для подготовки данного документа следует руководствоваться следующими документами:

— Постановление Правительства РФ от 01.10.2012 г. №1119

— Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных (утв. ФСТЭК от 14.02.2008 г.);

— Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (утв. ФСТЭК от 15.02.2008 г.)

Как еще может называться данный документ:

- Поручение обработки персональных данных

- Договор на обработку персональных данных

- Договор обработки персональных данных

- Дополнительное соглашение на поручение обработки персональных данных

Зачем нужен документ:

От оператора персональных данных необходимо отличать лицо, которое осуществляет обработку по поручению такого оператора (обработчик). Обработчиками обычно выступают организации оказывающие услуги на аутсорсинге, например, провайдеры облачных сервисов или аутсорсинг-бухгалтерия.

С такими лицами должен быть заключен договор поручения. В таком договоре должен содержаться перечень операций с персональными данными, которые будут совершаться обработчиком, цели обработки, обязанность соблюдать конфиденциальность персональных данных.

Зачем нужен документ:

Ответственный за обеспечение безопасности персональных данных назначается приказом руководителя в соответствии с пунктом 14 «Требований к защите персональных данных при их обработке в информационных системах персональных данных», утвержденных постановлением Правительства РФ от 1 ноября 2012 г. № 1119.

На ответственного за обеспечение безопасности персональных данных возлагаются функции администратора безопасности при обработке персональных данных оператором. Ответственный за обеспечение безопасности персональных данных действует в соответствии с утверждённой инструкцией.

Зачем нужен документ:

Данным приказом утверждаются места хранения документов, форм и иных материальных носителей, содержащих персональные данные. Ответственный за организацию обработки персональных данных проверяет сохранность материальных носителей и следит за поддержанием актуальности утверждённых мест хранения.

Зачем нужен документ:

Данным приказом утверждается перечень данных, обрабатываемых в информационных системах персональных данных оператора. В приказе перечисляются персональные данные, которые хранятся и обрабатываются оператором, а также устанавливается срок, по истечению которого те или иные данные из перечня подлежат удалению.

Зачем нужен документ:

Данным приказом утверждается список должностей работников, доступ которых к персональным данным необходим для выполнения их служебных обязанностей. Ответственный за организацию обработки персональных данных проводит обучение назначенных данным приказом работников.

Как еще может называться данный документ:

- Перечень информационных систем персональных данных

Зачем нужен документ:

В Приказе об утверждении перечня информационных систем персональных данных (ИСПДн) указывается назначение системы, составляющей основную цель обработки персональных данных. Например, автоматизация процессов кадрового учета, процессов расчета заработной платы. Также в документе указываются категории и объем персональных данных в соответствии с Постановлением Правительства РФ от 01.11.2012 №1119.

Как еще может называться данный документ:

- Приказ об определении границ контролируемой зоны и требований к ее безопасности

Зачем нужен документ:

Данным приказом устанавливаются границы контролируемой зоны информационных систем персональных данных. В периметре установленных границ ответственные за организацию обработки и за безопасность персональных данных осуществляют контроль за обработкой персональных данных и обеспечивают их безопасность.

| Видео (кликните для воспроизведения). |

Источник: http://legal-box.ru/152fz-docs

Юрист: стаж 15 лет

Образование: Воронежский Государственный Университет

Специализация: Гражданское право